Qu’est-ce que le Zero Trust Network Access (ZTNA) 2.0 ?

ZTNA 2.0

Le Zero Trust Network Access (ZTNA) 2.0 comble les lacunes du ZTNA de première génération en fournissant des connexions protégées pour optimiser la sécurité des entreprises et de leurs équipes hybrides.

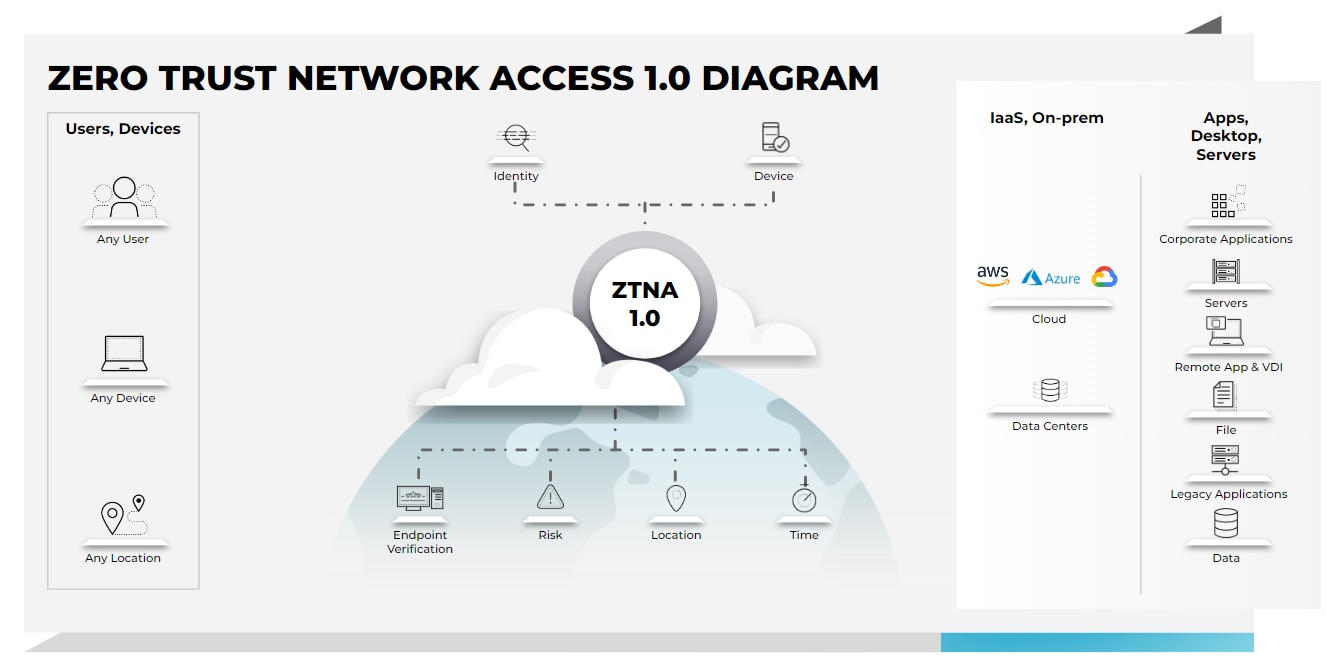

Dans le cadre du ZTNA 1.0 ou d’approches traditionnelles, les contrôles d’accès restent flous et rudimentaires, car les utilisateurs et le trafic applicatif ne sont soumis qu’à un modèle du type « autoriser et ignorer ». En outre, cette méthode ne fournit pas ou peu de fonctions de sécurité avancées – telle que la prévention des pertes de données (DLP) – uniformément sur l’ensemble des applications. Elle empêche l’application du principe du moindre privilège et expose les entreprises à un risque accru de compromission.

ZTNA 1.0 vs ZTNA 2.0

En matière de réseau et de sécurité, les événements des deux dernières années nous ont appris à quel point le travail n’est pas tant un lieu où l’on se rend qu’une activité que l’on pratique. À l’heure où le travail hybride s’impose dans notre quotidien et où les applications et les utilisateurs sont partout, la surface d’attaque ne cesse de s’élargir. En parallèle, on assiste à une intensification des cyberattaques, tant en volume qu’en sophistication, ce qui augmente considérablement le risque de compromission.

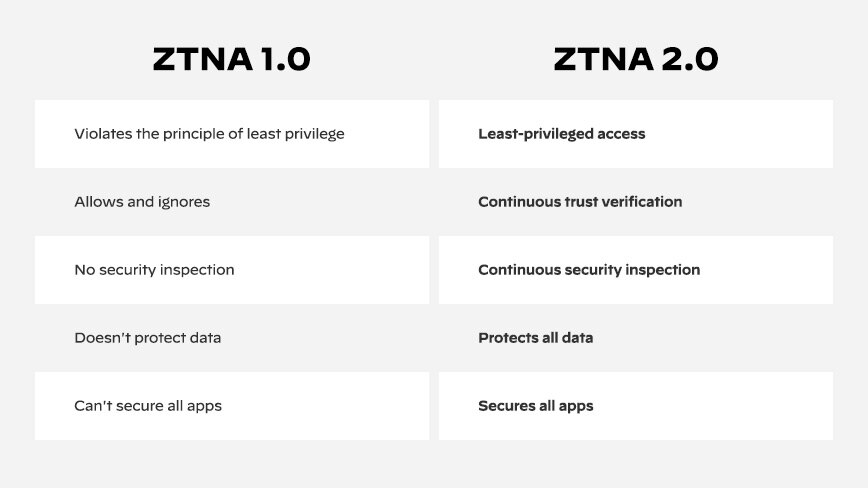

Actuellement, le ZTNA 1.0 ne résout que certaines des problématiques associées aux accès direct-to-app. Le tableau suivant souligne les différences entre les deux solutions :

- Le ZTNA 1.0 va à l’encontre de la stratégie du moindre privilège. Pour identifier les applications, ces solutions s’appuient sur des critères réseau de base tels que les adresses IP (ou FQDN) et numéros de ports. Cette approche dresse trois obstacles majeurs au principe du moindre privilège :

- Si l’application emploie des ports ou des adresses IP dynamiques, vous devez étendre les droits d’accès au-delà du nécessaire pour couvrir les plages utilisées.

- Il vous est impossible d’accorder des droits pour une seule fonctionnalité ou un seul élément sous-applicatif. L’utilisateur accède à l’application dans son intégralité.

- Les malwares qui écoutent derrière les adresses IP et ports autorisés peuvent communiquer librement et se propager latéralement au sein du réseau.

- Le ZTNA 1.0 repose sur le modèle « autoriser et ignorer ». Toutes ces solutions suivent un principe de base : une fois l’accès à une application octroyé, les communications qui en résultent sont implicitement et définitivement considérées comme sûres. Sachant que 100 % des compromissions s’opèrent sous couvert d’activités autorisées, une nouvelle approche s’impose.

- Le ZTNA 1.0 ne fournit aucune inspection de sécurité. Les solutions ZTNA 1.0 partent du principe que l’ensemble du trafic autorisé est dépourvu de malwares et autres menaces ou vulnérabilités. Elles sont incapables de détecter ou neutraliser les malwares ou les déplacements latéraux au sein de l’environnement.

- Le ZTNA 1.0 ne protège pas les données. Sans aucune visibilité ni contrôle sur les données, les entreprises s’exposent au risque d’exfiltration de données par des attaquants ou des acteurs malveillants en interne.

- Le ZTNA 1.0 ne sécurise pas toutes les applications. Ses fonctionnalités ne sont pas suffisantes pour protéger les applications cloud basées sur les microservices ni celles qui emploient des ports dynamiques (applications voix et vidéo, par exemple) ou qui dépendent de connexions initiées par un serveur (helpdesk, systèmes de patching, etc.). Enfin, le ZTNA de première génération ne reconnaît tout simplement pas les applications SaaS, qui composent aujourd’hui la majorité du parc applicatif des entreprises.

Si les solutions ZTNA 1.0 souffrent d’importantes lacunes, les ZTNA dits de nouvelle génération ne sont pas non plus en mesure de protéger l’ensemble de vos utilisateurs, de vos applications et de vos données.

ZTNA nouvelle génération vs ZTNA 2.0

Certains fournisseurs affirment proposer une version améliorée du ZTNA, appelée ZTNA nouvelle génération. Le problème, c’est que leurs solutions sont tout aussi lacunaires que le ZTNA 1.0 : modèle « autoriser et ignorer », violation du moindre privilège, sécurité et protection des données hétérogènes pour les applications. À l’ère du travail hybride et des environnements cloud-first, un changement de paradigme s’impose dans la sécurisation des accès direct-to-app.

Avantages du ZTNA 2.0

Pour tenter de limiter l’expansion de la surface d’attaque et reprendre le contrôle, les entreprises ont fait du ZTNA leur outil de prédilection. Sa force réside dans ses accès direct-to-app basés sur le principe du moindre privilège, fonctionnalité indispensable au travail hybride. Conçue pour remplacer rapidement des outils VPN devenus obsolètes (réacheminement du trafic vers le siège ou le data center, accès total au réseau ou au LAN), cette première génération de ZTNA ne parvient pourtant pas à concrétiser les promesses du Zero Trust. En cause, des insuffisances notoires dans les solutions 1.0 actuelles. C’est là qu’une nouvelle approche incarnée par le ZTNA 2.0 prend toute son importance.

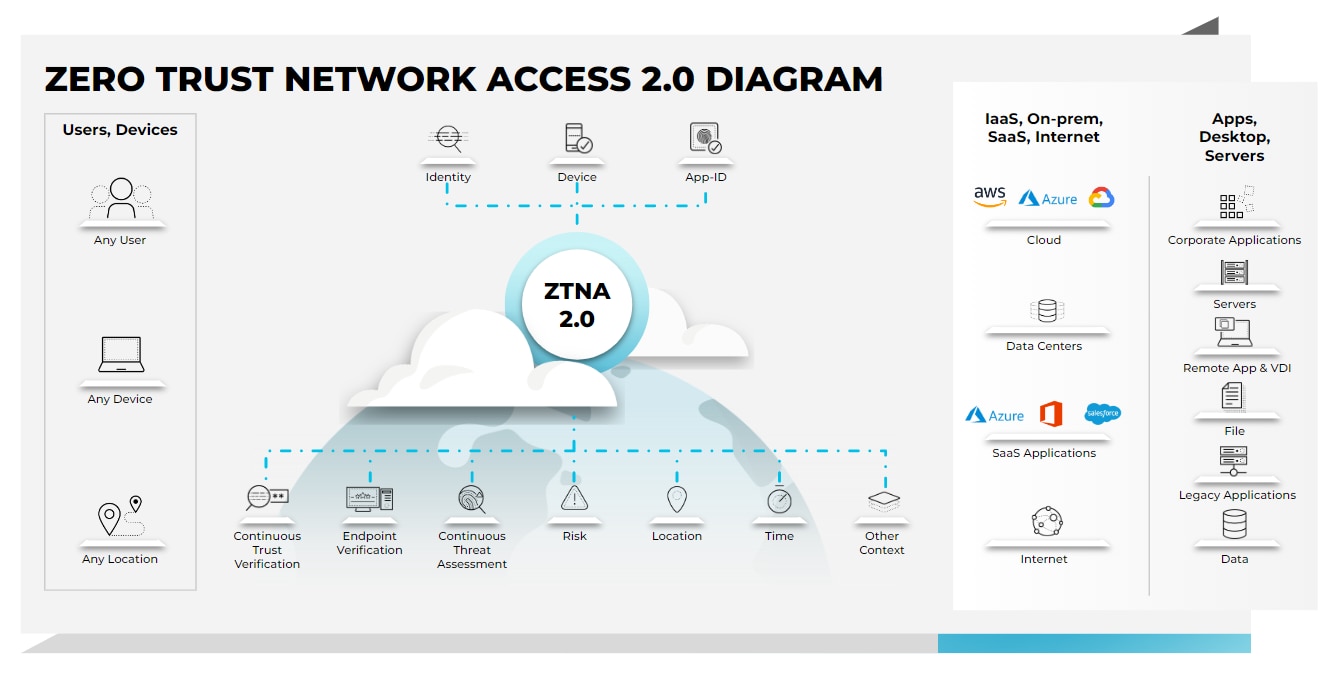

Le ZTNA 2.0 comble les lacunes du ZTNA 1.0 et libère toutes les potentialités d’une véritable architecture Zero Trust. Parmi les fonctionnalités spécifiques au ZTNA 2.0 :

- Principe du moindre privilège – Identification par App-ID des applications en couche 7 pour assurer un contrôle d’accès précis et granulaire au niveau applicatif et sous-applicatif, indépendamment des spécificités réseau telles que l’adresse IP ou les numéros de ports.

- Vérification continue du niveau de confiance – Une fois l’accès à une application autorisé, le niveau de confiance est surveillé en continu pour identifier tout changement de comportement éventuel (appareil, utilisateur et application). Le cas échéant, l’accès est révoqué en temps réel.

- Inspection continue de la sécurité – Inspection régulière et approfondie de tout le trafic, y compris des connexions autorisées, pour prévenir toutes les menaces (même zero-day) et l’exploitation potentielle d’identifiants utilisateurs volés à l’encontre des applications ou de l’infrastructure.

- Protection complète des données – Une seule politique DLP pour protéger les données de toutes les applications utilisées dans l’entreprise, y compris les applications privées et SaaS.

- Sécurisation de toutes les applications – Sécurisation homogène de toutes les applications utilisées dans l’entreprise (cloud-native, applications privées sur site, SaaS, etc.), y compris celles qui utilisent des ports dynamiques ou qui sont initiées par un serveur.

Mais les avantages des solutions ZTNA 2.0 ne s’arrêtent pas là.

Cap sur une approche unifiée avec le ZTNA 2.0

L’approche unifiée du ZTNA 2.0 renforce la sécurité des entreprises, sans compromis sur la performance. Grâce à son architecture cloud-native conçue pour sécuriser les entreprises numériques à l’échelle du cloud, le ZTNA 2.0 assure des niveaux de performance inégalés, adossés à des engagements SLA leaders garants d’une expérience utilisateur d’exception. Solution 100 % logicielle et compatible avec tout type d’équipement, le ZTNA 2.0 automatise les montées en charge pour répondre aux besoins changeants du travail hybride et des entreprises, et ce sans aucune intervention ni procédure manuelle.

- Sécurité unifiée : avec des solutions ZTNA 1.0, les entreprises se retrouvent à gérer différentes politiques sur diverses consoles pour protéger tous les utilisateurs et toutes les applications. De fait, il est impossible de prévenir efficacement les incidents et de détecter et neutraliser les menaces lorsque tous ces éléments se trouvent éparpillés à travers votre infrastructure. À l’inverse, le ZTNA 2.0 unifie toutes les fonctionnalités dont les entreprises ont besoin : ZTNA, SWG, NG-CASB, FWaaS, DLP, etc. Il consolide véritablement la gestion, les politiques et les données de tous les utilisateurs et de toutes les applications.

- Expérience et performances exceptionnelles : les solutions ZTNA 1.0 fonctionnent sur des serveurs physiques au sein de sites en colocation disparates qui reposent sur l’Internet public comme principale dorsale. Une telle approche limite fortement l’étendue, l’évolutivité et la performance des solutions, et les rend dépendantes de data centers tiers et de connexions sous-optimales. Sans une architecture multitenant digne de ce nom pour éviter les nuisances et les risques associés à d’autres clients, le ZTNA 1.0 contraint ses utilisateurs à choisir entre sécurité et expérience.

Pour offrir une solution 100 % multitenant, le ZTNA 2.0 fournit à chaque client un plan de données dédié, évitant ainsi les problèmes d’interférence propres au ZTNA 1.0. En outre, une solution ZTNA 2.0 doit intégrer des fonctionnalités de monitoring de l’expérience numérique (DEM) qui permettent d’identifier proactivement les problèmes avant de les endiguer et de les résoudre automatiquement pour garantir une expérience d’exception.

Pour plus d’informations sur le ZTNA 2.0, consultez cet article.