- 1. L'évolution du hameçonnage

- 2. Comment fonctionne le hameçonnage ?

- 3. Compromission des courriels d'entreprise (BEC) et hameçonnage

- 4. Types d'attaques de hameçonnage

- 5. Comment reconnaître les techniques de hameçonnage

- 6. Comment se protéger contre les attaques de hameçonnage ?

- 7. FAQ sur les attaques de hameçonnage

Qu'est-ce qu'une attaque par hameçonnage ?

Le hameçonnage est une forme de cybercriminalité dans laquelle les attaquants se déguisent en organisations de confiance pour inciter les gens à donner des informations sensibles comme des noms d'utilisateur, des mots de passe et des numéros de carte de crédit. Ces escroqueries se produisent généralement par courrier électronique, mais peuvent également se produire par téléphone, sur des sites web et dans les médias sociaux.

L'objectif principal est l'usurpation d'identité, qui permet aux attaquants d'accéder à des comptes personnels ou à des systèmes d'entreprise, ce qui peut entraîner des pertes financières ou nuire à la réputation. Le hameçonnage exploite la confiance et l'urgence de l'être humain. Malgré les progrès réalisés dans le domaine de la cybersécurité, la menace demeure et il est donc essentiel de rester conscient et prudent.

L'évolution du hameçonnage

Les attaques par hameçonnage, une forme d'ingénierie sociale, ont considérablement évolué depuis leur apparition au milieu des années 1990, marquées par une sophistication accrue du ciblage. Les attaquants effectuent des recherches méticuleuses pour élaborer des messages personnalisés adaptés à leurs victimes, une méthode connue sous le nom de hameçonnage (spear phishing).

À l'origine, les escroqueries par hameçonnage étaient relativement peu sophistiquées et consistaient souvent en la diffusion massive de courriels destinés à inciter des utilisateurs peu méfiants à fournir des informations sensibles, telles que des mots de passe ou des données de carte de crédit.

L'utilisation de l'internet s'est accrue, tout comme les tactiques des hameçonneurs, qui déploient désormais des techniques plus avancées, utilisant l'usurpation d'adresse électronique, l'hameçonnage vocal (vishing), et même l'hameçonnage par SMS (smishing). Ces méthodes trompent les victimes en leur faisant croire qu'elles interagissent avec des sources légitimes et fiables.

Cette adaptation met en évidence la nature dynamique de l'activité cybercriminelle, alimentée par les progrès technologiques et la poursuite incessante de l'exploitation des vulnérabilités humaines dans la communication numérique.

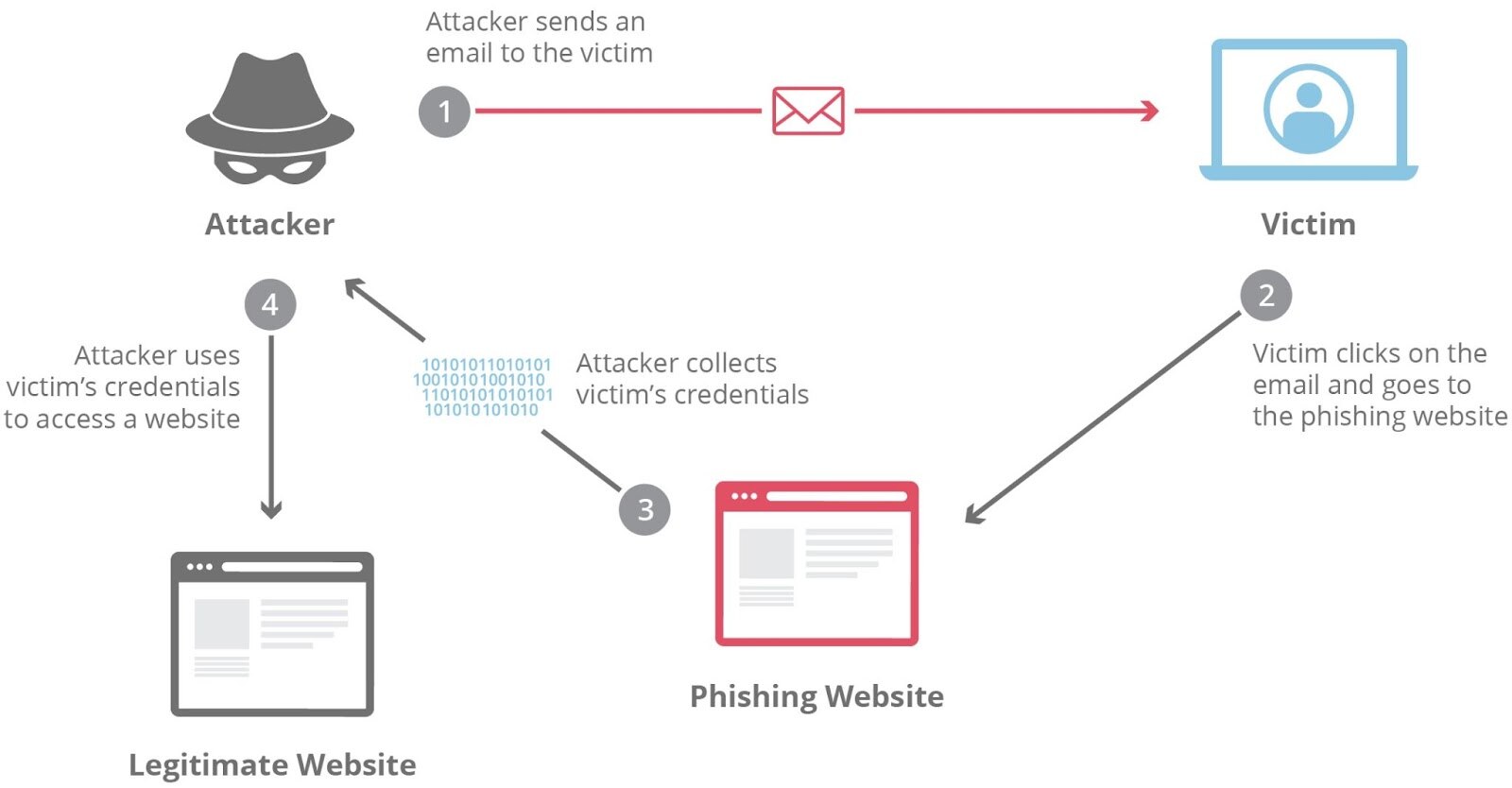

Comment fonctionne le hameçonnage ?

Le hameçonnage consiste à inciter les victimes à fournir des informations sensibles telles que des noms d'utilisateur, des mots de passe, des numéros de carte de crédit ou d'autres données personnelles. Les attaquants utilisent généralement des courriels, des messages ou des sites web trompeurs qui semblent légitimes.

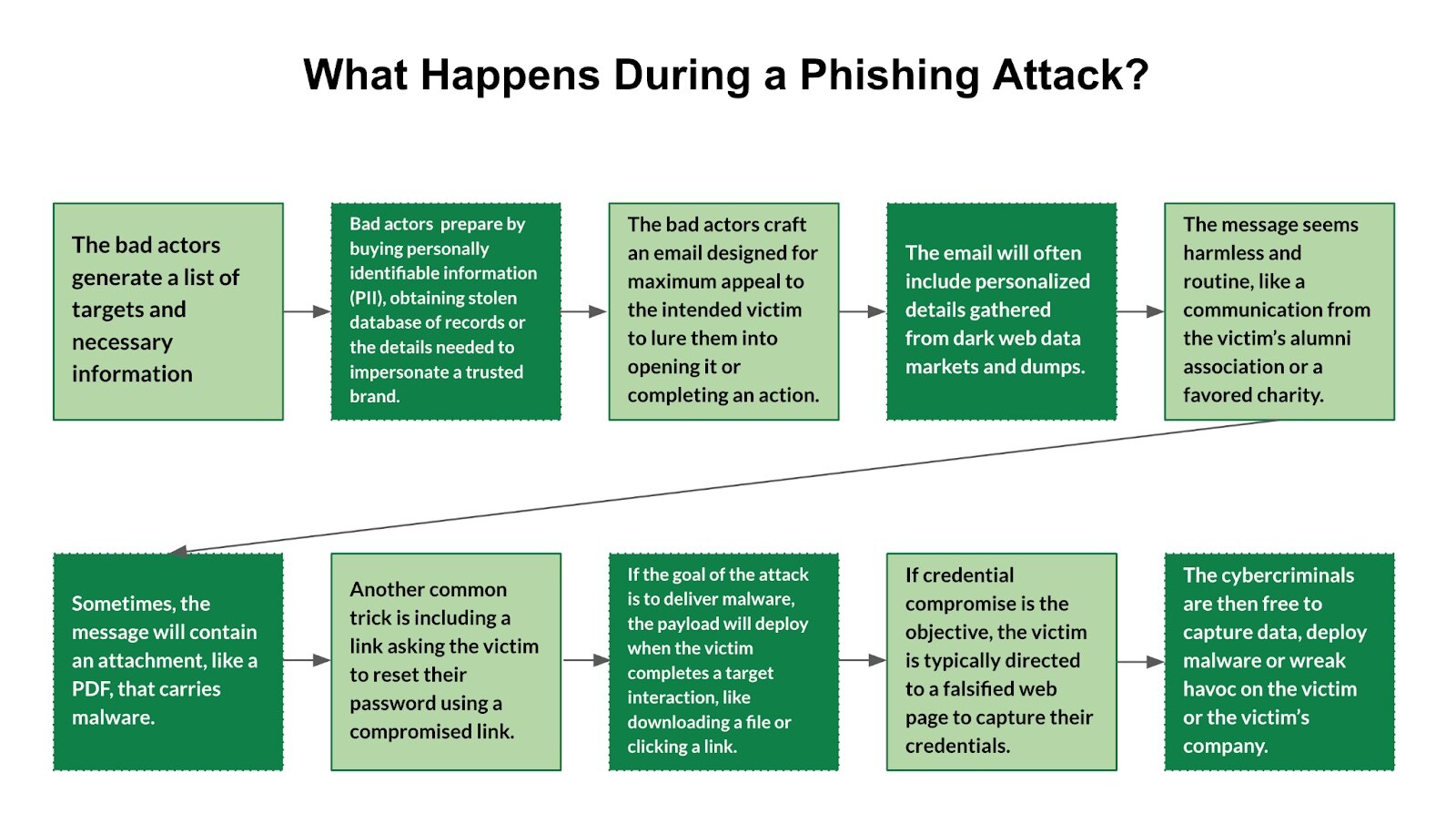

Voici une description étape par étape :

Création d'appâts : Les attaquants créent un message ou un site web convaincant qui imite une entité de confiance, telle qu'une banque, un site de médias sociaux ou un service en ligne.

Livraison : L'appât du hameçonnage est livré aux victimes potentielles par le biais de courriels, de messages textuels, de médias sociaux ou d'autres canaux de communication.

Tromperie : Le message contient généralement un contenu urgent ou alléchant, incitant le destinataire à cliquer sur un lien, à télécharger une pièce jointe ou à fournir des informations personnelles.

Exploitation : Si la victime mord à l'hameçon, elle est dirigée vers un site web ou un formulaire frauduleux où elle saisit ses informations sensibles.

Collecte de données : Les attaquants collectent les informations soumises et les utilisent à des fins malveillantes, telles que l'usurpation d'identité, la fraude financière ou d'autres cyberattaques.

Les attaques par hameçonnage sont devenues l'une des méthodes les plus répandues et les plus efficaces de la cybercriminalité en raison de leur capacité à éviter les méthodes de détection. En tombant dans le piège de ces escroqueries, vous augmentez le risque de perdre des informations sensibles et la possibilité d'un vol d'identité, d'une perte de données ou d'une infection par des logiciels malveillants.

La disponibilité de kits de hameçonnage bon marché a facilité leur déploiement. Ces kits sont des ensembles d'outils, tels que des logiciels de développement de sites web, de codage, de spamming et de contenu, qui peuvent être utilisés pour collecter des données et créer des sites web et des courriers électroniques convaincants.

L'ajout de techniques de hameçonnage plus sophistiquées et plus mystérieuses a permis aux acteurs de la menace, même novices, de contourner les défenses de sécurité traditionnelles.

Compromission des courriels d'entreprise (BEC) et hameçonnage

Business Email Compromise (BEC) et hameçonnage sont des attaques par courrier électronique trompeuses qui ciblent des publics différents et ont des objectifs distincts. BEC est ciblée et motivée financièrement, tandis que le hameçonnage jette un filet plus large pour les données personnelles.

BEC se concentre sur des individus spécifiques au sein d'une organisation, comme les cadres ou le personnel financier, pour manipuler les processus d'affaires à des fins de gain financier. Les attaquants rassemblent des informations pour créer des messages convaincants qui peuvent conduire à des transactions non autorisées ou à la divulgation d'informations sensibles.

En revanche, les attaques par hameçonnage visent à toucher un large public pour récolter des informations personnelles, telles que des mots de passe ou des détails de cartes de crédit. Ces courriels sont moins personnalisés et tentent de piéger de nombreuses personnes à la fois, ce qui fait du hameçonnage un moyen de collecter des données plutôt que de manipuler directement les activités d'une entreprise.

Types d'attaques de hameçonnage

Bien qu'il ne s'agisse pas d'une compilation complète, voici les techniques de hameçonnage les plus couramment employées par les attaquants. La compréhension de ces techniques peut aider les individus et les organisations à mieux reconnaître les attaques de hameçonnage et à mieux s'en défendre.

Hameçonnage par courrier électronique

Les attaquants envoient des courriels frauduleux qui semblent provenir d'une source fiable. Ils demandent aux destinataires de cliquer sur un lien, de télécharger une pièce jointe ou de fournir des informations sensibles. Les attaquants utilisent diverses tactiques, notamment en créant un sentiment d'urgence ou de peur, pour manipuler le destinataire afin qu'il accède à leurs demandes. Les liens peuvent rediriger les utilisateurs vers des sites web légitimes de contrefaçon, tandis que les pièces jointes peuvent contenir des logiciels malveillants qui infectent l'appareil du destinataire.

Hameçonnage (Spear Phishing)

Le hameçonnage est une forme ciblée de cybercriminalité dans laquelle les attaquants utilisent des informations personnelles pour élaborer des messages convaincants destinés à des personnes ou des organisations spécifiques. Contrairement au hameçonnage générique, qui cible de nombreux destinataires, le spear phishing est hautement personnalisé.

Les attaquants recueillent des informations à partir de sources telles que les médias sociaux ou les sites web d'entreprises afin de donner à leurs messages une apparence de légitimité et de pertinence. Cela augmente les chances que la victime s'intéresse au contenu, divulgue des informations sensibles ou clique sur des liens malveillants, ce qui rend le spear phishing plus efficace que les stratégies d'hameçonnage plus générales.

Étude de cas : Campagne de hameçonnage (Spear Phishing) par détournement de conversation de FreeMilk

Chasse à la baleine

Le hameçonnage est une forme d'hameçonnage ciblant les dirigeants d'entreprises de haut niveau. Le whaling vise à obtenir l'accès à des informations hautement confidentielles par le biais de la communication par courrier électronique. Le message paraît souvent urgent pour convaincre le destinataire d'agir rapidement. Dans ce cas, la victime peut cliquer sur un lien malveillant sans réfléchir au préalable, ce qui permet à l'attaquant de voler les identifiants de connexion et les données sensibles ou de télécharger des logiciels malveillants.

Smishing (hameçonnage par SMS)

Le smishing agit comme les autres attaques de hameçonnage, mais il se présente sous la forme d'un message SMS. Souvent, le message contient une pièce jointe ou un lien frauduleux, incitant l'utilisateur à cliquer depuis son appareil mobile.

Hameçonnage vocal (Vishing)

Le hameçonnage, également appelé "hameçonnage vocal", est le fait pour un pirate de cibler ses victimes par téléphone afin d'accéder à des données. Pour paraître légitime, l'attaquant peut prétendre appeler de la banque de la victime ou d'une agence gouvernementale.

Hameçonnage par clonage

Le hameçonnage par clonage est une approche sophistiquée dans laquelle les attaquants créent une copie presque identique d'un courrier électronique légitime, en remplaçant les liens ou les pièces jointes par des liens malveillants. L'e-mail cloné semble provenir d'une source fiable, ce qui augmente la probabilité que la victime fasse confiance au message et suive les instructions.

Pharmacie

Au lieu de piéger directement les individus, les attaquants redirigent le trafic de sites web légitimes vers des sites web frauduleux à l'insu de l'utilisateur, souvent par le biais d'un empoisonnement du DNS. De nombreuses mesures de cybersécurité n'en tiennent pas compte.

Hameçonnage HTTPS

Le hameçonnage HTTPS est une attaque par laquelle les attaquants créent des sites web frauduleux qui utilisent HTTPS, le protocole indiquant une connexion sécurisée, pour paraître légitimes et dignes de confiance. En sécurisant leurs sites malveillants avec des certificats HTTPS, les attaquants trompent les victimes en leur faisant croire que les sites web sont sûrs et authentiques.

Attaques basées sur les informations d'identification

Une attaque basée sur les identifiants utilise des identifiants de connexion (noms d'utilisateur et mots de passe) volés ou compromis pour obtenir un accès non autorisé à des systèmes, des réseaux ou des comptes. Ces attaques impliquent souvent des tactiques telles que

- Hameçonnage : Des courriels ou des messages trompeurs incitent les utilisateurs à fournir leurs données de connexion.

- Enregistrement de données (Keylogging) : Logiciel malveillant qui enregistre les frappes au clavier afin de capturer les informations d'identification au fur et à mesure qu'elles sont saisies.

- Remplissage de diplômes : L'utilisation de listes d'informations d'identification volées lors d'une violation pour accéder à d'autres systèmes, en exploitant le fait que les gens réutilisent souvent leurs mots de passe sur plusieurs sites.

- Attaques brutales : Essayer systématiquement toutes les combinaisons possibles de noms d'utilisateur et de mots de passe jusqu'à ce que la bonne soit trouvée.

- Attaques de type "Man-in-the-Middle" : Interception des communications entre l'utilisateur et le système afin de saisir les informations d'identification.

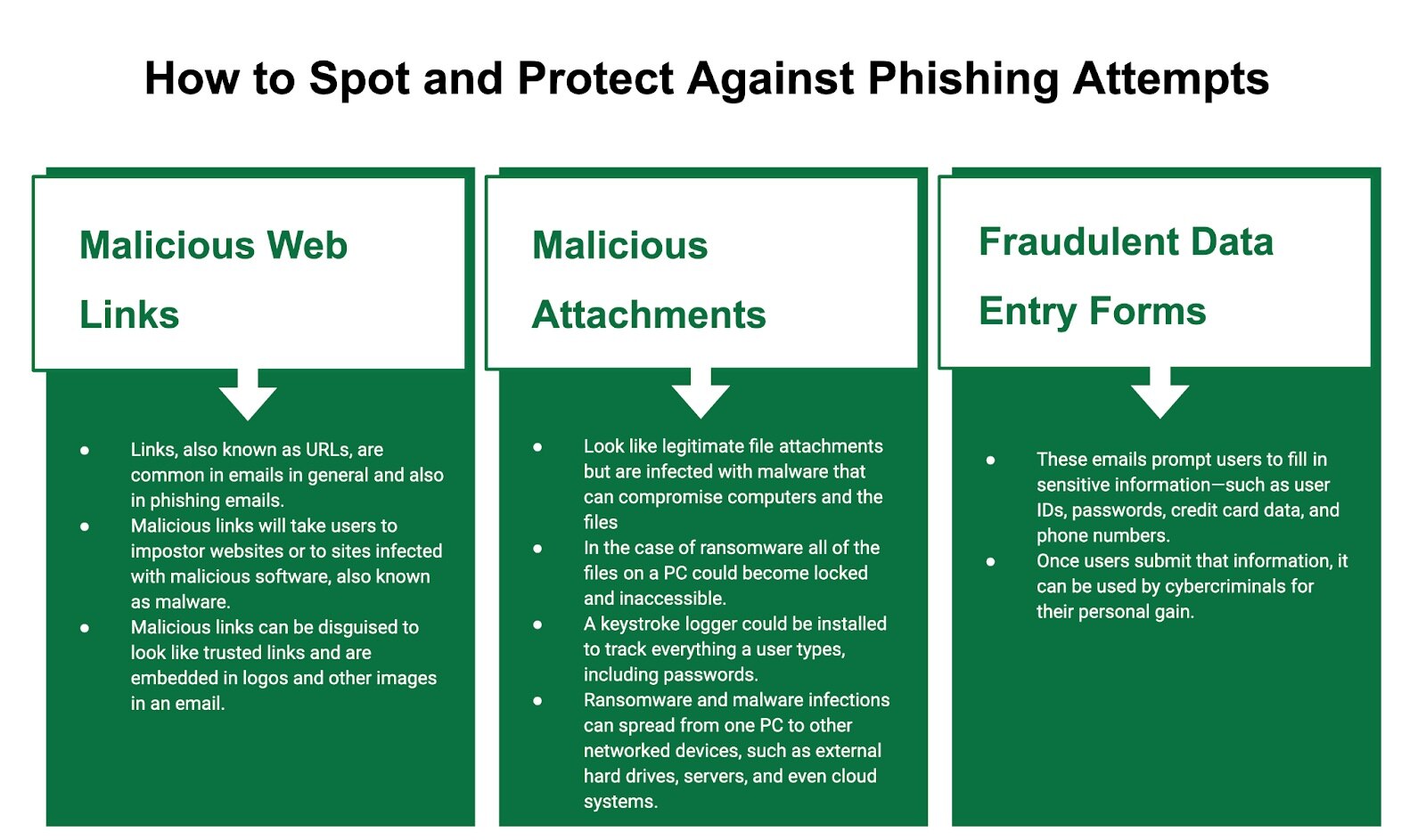

Comment reconnaître les techniques de hameçonnage

Les cybercriminels ont considérablement évolué au fil des ans. Ils peuvent produire des messages frauduleux et des pièces jointes qui peuvent convaincre presque n'importe qui. Les personnes bien formées qui suivent les protocoles de sécurité appropriés peuvent souvent détecter les tentatives de hameçonnage, même les plus sophistiquées. Même les professionnels de la cybersécurité les plus expérimentés ont du mal à les détecter. Les cibles potentielles peuvent rechercher des signes communs pour repérer un message de hameçonnage.

Signes communs de hameçonnage

La meilleure protection contre les attaques de hameçonnage est de comprendre et d'identifier les indices les plus courants d'un courriel de hameçonnage qui peut ou non sembler suspect. Vous trouverez ci-dessous quelques cadeaux :

- Les messages décrivant des problèmes liés aux comptes, aux coordonnées bancaires, aux transactions financières et aux envois sont fréquents pendant les vacances, lorsque la plupart des gens attendent une livraison.

- La langue semble incorrecte et le message manque de fluidité, ce qui est typique d'un locuteur natif. Il comporte des fautes d'orthographe, de grammaire et d'usage.

- Le message semble provenir d'une marque de confiance, mais il contient des éléments inconnus, tels que des couleurs, des formats ou des polices qui ne sont pas tout à fait corrects.

- Le message semble peu professionnel, mais il est présenté comme une communication émanant d'un cadre ou d'une autre personne influente.

- L'expéditeur est une agence du gouvernement fédéral américain qui vous demande de fournir des informations personnelles identifiables (IPI) par courrier électronique ou de suivre un lien vers une URL qui ne se termine pas par .gov.

- L'expéditeur vous demande immédiatement votre numéro de sécurité sociale ou d'identification fiscale.

- L'adresse, le nom ou l'adresse électronique de l'expéditeur semble étrange.

- Le message provient d'une personne que vous ne reconnaissez pas et qui vous demande des cartes-cadeaux, des transferts d'argent, des informations bancaires ou des informations sur votre carte de crédit.

- Le message contient un lien à cliquer ou une pièce jointe à télécharger, mais l'adresse ou le nom du fichier semble inhabituel.

- Les pièces jointes inattendues ou les fichiers portant des noms inhabituels ou inconnus sont des signes révélateurs de leur caractère malveillant.

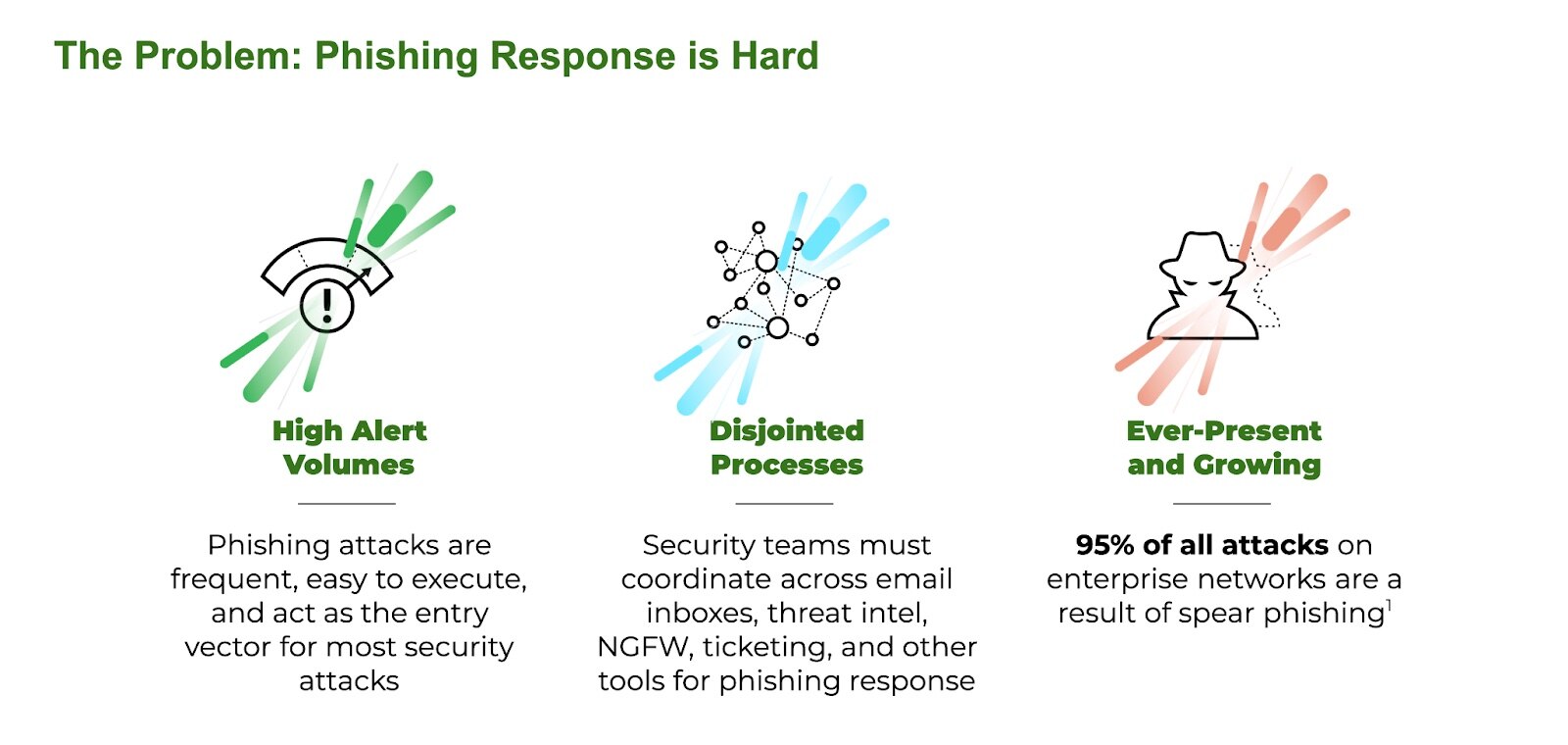

Comment se protéger contre les attaques de hameçonnage ?

Le hameçonnage est une menace à multiples facettes qui exige une stratégie globale pour la contrer. Pour relever le défi du hameçonnage, il faut un processus intégré de bout en bout, allant de la proactivité à la réactivité. Si vous avez l'un et pas l'autre, vous n'êtes pas préparé à faire face à la menace.

Pile de sécurité contre le hameçonnage

Il est essentiel de reconnaître que le hameçonnage n'est pas seulement un problème de courrier électronique. Il est essentiel de disposer d'une pile de sécurité capable de répondre aux attaques de hameçonnage avancé et de hameçonnage invasif. L'utilisation d'un système basé sur des bases de données d'URL et des robots d'indexation ne fonctionnera pas. Des technologies comme l'apprentissage automatique en ligne sont nécessaires pour analyser le contenu de la page délivrée à l'utilisateur final afin de garantir l'absence de risque de hameçonnage et d'empêcher le patient zéro.

Approche du cycle de vie de la sécurité

Pour réduire le risque de hameçonnage, il ne suffit pas de déployer une technologie en particulier, mais d'adopter une approche fondée sur le cycle de vie complet. Cela signifie que l'organisation doit disposer de capacités à la fois proactives et réactives. Quel que soit le niveau de déploiement ou d'investissement dans la sécurité, vous devez prévoir que quelque chose puisse passer. Si un employé est victime d'un hameçonnage et qu'un identifiant est volé, l'organisation a-t-elle la capacité de détecter un accès malveillant et d'y répondre ?

La direction générale doit travailler avec les équipes de l'organisation pour s'assurer que la technologie, le personnel et les processus sont en place pour aider à prévenir le plus grand nombre possible d'attaques de hameçonnage entrantes.

Vous trouverez ci-dessous d'autres stratégies de défense contre le hameçonnage :

- L'utilisation de filtres anti-spam et la mise en place de protocoles d'authentification des courriels peuvent réduire considérablement le risque que des courriels de hameçonnage atteignent les boîtes de réception des utilisateurs.

- La mise à jour régulière des logiciels et des systèmes avec les derniers correctifs permet de combler les failles de sécurité souvent exploitées par les cybercriminels.

- La mise en œuvre de l'authentification multifactorielle ajoute une couche supplémentaire de sécurité en exigeant une forme de vérification supplémentaire au-delà des mots de passe.

- Il est essentiel de sensibiliser les utilisateurs à la nature des menaces de hameçonnage. Des sessions de formation et des mises à jour régulières peuvent aider les gens à reconnaître les courriels, les liens ou les sites web suspects.

- La mise en œuvre de systèmes de filtrage des courriels résilients peut réduire considérablement le nombre de courriels de hameçonnage arrivant dans la boîte de réception.

- Il est essentiel de veiller à ce que les réseaux soient sécurisés par des pare-feu et des logiciels antivirus à jour pour bloquer les éventuelles attaques de hameçonnage.

- L'adoption d'outils et de stratégies de lutte contre le hameçonnage, tels que les extensions de navigateur et les logiciels de cybersécurité, peut offrir une protection en temps réel en alertant les utilisateurs sur les sites de hameçonnage potentiels et en bloquant les contenus malveillants avant qu'ils ne causent des dommages.

Minimiser les risques grâce à une plateforme complète

Une plateforme de sécurité exhaustive, comme Cortex XSIAM, qui met l'accent sur les personnes, les processus et la technologie peut minimiser les attaques de hameçonnage réussies.

Dans le cas de la technologie, les outils de sécurité comme sandboxing analysent le lien ou le fichier inconnu et mettent en œuvre une politique pour en empêcher l'accès s'il est malveillant. D'autres processus, comme le filtrage des URL, bloquent les sites web malveillants connus et les sites web inconnus afin de prévenir les attaques à un stade précoce. L'accès à un cloud de renseignements sur les menaces permet de bénéficier des connaissances combinées de la communauté mondiale, ce qui permet de mettre en place des protections si une attaque similaire a déjà été observée auparavant.

Les solutions basées sur la réputation des passerelles de messagerie peuvent détecter et classer les courriels de hameçonnage sur la base de la mauvaise réputation connue des URL intégrées. Toutefois, des messages de hameçonnage bien conçus, contenant des URL de sites web légitimes compromis, n'auront pas une mauvaise réputation au moment de leur diffusion et ne seront pas détectés par ces outils.

Les systèmes les plus efficaces identifient les courriels suspects sur la base d'analyses, telles que des modèles de trafic inhabituels. Ils réécrivent ensuite l'URL intégrée et vérifient en permanence qu'il n'y a pas d'exploits ou de téléchargements dans la page.

Ces outils de surveillance mettent en quarantaine les messages électroniques suspects afin que les administrateurs puissent effectuer des recherches sur les attaques de hameçonnage en cours. Si de nombreux courriels de hameçonnage sont détectés, les administrateurs peuvent alerter les employés et réduire les chances de réussite d'une campagne de hameçonnage ciblée.