Qu’est-ce que le XDR ?

Le terme XDR (Extended Detection and Response, détection et réponse étendues en français) a été utilisé pour la première fois en 2018 par Nir Zuk, CTO de Palo Alto Networks. Il désigne une nouvelle approche qui assure une protection complète contre les cyberattaques, les accès non autorisés et les utilisations abusives. Concrètement, le XDR brise les silos de sécurité traditionnels et offre des capacités de détection et de réponse couvrant toutes les sources de données.

Le XDR en bref

Évolution du XDR

L’explosion des cybermenaces oblige les professionnels de la cybersécurité à repenser sans cesse leurs stratégies de défense. Et c’est dans ce contexte qu’a émergé le XDR, l’une des innovations les plus notables de ces dernières années. Successeur de l’EDR (détection et réponse sur les terminaux), ce concept rebat les cartes en matière de cybersécurité en offrant une approche holistique et intégrée de la détection, de la réponse et de la neutralisation des menaces.

Face à la complexité des menaces actuelles, les solutions de sécurité traditionnelles montrent vite leurs limites. C’est là que le XDR intervient en collectant et corrélant des données de diverses sources au sein de l’écosystème IT (terminaux, réseaux, clouds et applications). Pour les équipes de sécurité, c’est la promesse d’une visibilité totale et contextualisée sur les menaces potentielles. De quoi identifier avec précision les attaques multi-étapes qui, d’ordinaire, parviennent à passer sous les radars, accélérant ainsi considérablement leur neutralisation.

Car désormais, les cybercriminels ne cessent de se perfectionner et orchestrent des campagnes multivecteurs complexes qui exploitent les vulnérabilités à travers plusieurs points d’entrée. Une sophistication qui leur permet de contourner les mesures de sécurité classiques, souvent axées sur des couches de défense isolées. Le XDR vient combler ces lacunes en unifiant les données de sécurité et en conjuguant analyses en temps réel, détection des menaces et réponse rapide. Pour l’entreprise, l’avantage est double : elle parvient à bloquer davantage de menaces et rationalise ses SecOps. Résultat, les équipes se libèrent des tâches manuelles d’investigation et de réponse pour se recentrer sur des missions plus stratégiques.

Découvrez l’évolution et les ramifications du XDR dans notre carte interactive.

Comparatif entre les solutions XDR et les solutions de sécurité traditionnelles

Le XDR se démarque clairement des solutions de sécurité classiques par une approche plus complète et plus adaptative de la cybersécurité. Voici quelques-uns de ses principaux avantages :

Périmètre d’action et intégration des données :

Sécurité des terminaux, des réseaux ou des applications… les solutions d’ancienne génération se focalisent sur des couches de défense spécifiques et fonctionnent souvent en vase clos. Une fragmentation qui les empêche de détecter et de bloquer efficacement les attaques multivecteurs coordonnées.

À l’inverse, le XDR intègre des données provenant de diverses sources – terminaux, réseaux, clouds et applications, entre autres. Cette approche holistique offre une perspective plus vaste de la menace et permet de corréler les données sur différents vecteurs. Un atout de taille pour mettre au jour des schémas d’attaque complexes qui passeraient autrement inaperçus.

Contextualisation :

Les solutions traditionnelles fournissent généralement des alertes isolées et décontextualisées. Les analystes doivent alors corréler manuellement ces données pour dresser un tableau global de l’attaque.

Par contraste, le XDR permet d’analyser les données des différentes couches de l’environnement IT en vue d’obtenir des informations contextualisées. Les équipes de sécurité parviennent ainsi à comprendre rapidement le mode opératoire des attaquants et à adapter leur réponse en conséquence.

Détection des menaces et réponse à incident automatisées :

Avec les solutions classiques, l’analyse des menaces, l’investigation et la réponse sont principalement effectuées manuellement. D’où une détection et une neutralisation tardives des attaques.

Le XDR mise sur l’automatisation et le machine learning pour identifier rapidement les menaces et y répondre, par exemple via des playbooks automatiques qui exécutent des actions prédéfinies en fonction de la gravité des menaces. En plus d’accélérer la réponse, une telle approche recadre les équipes de sécurité sur des tâches plus stratégiques.

Surveillance en temps réel :

Faute de fonctionnalités de surveillance en temps réel, les solutions traditionnelles se retrouvent dépassées par le volume de menaces.

C’est pour combler ces lacunes que le XDR combine surveillance en temps réel et détection continue des menaces dans l’ensemble de l’écosystème IT. Cette approche proactive permet d’identifier et de contrecarrer les menaces de manière précoce, limitant ainsi les dommages potentiels.

Adaptabilité et évolutivité :

Les solutions classiques sont souvent à la peine face aux nouvelles techniques d’attaque et à des menaces en perpétuelle évolution. Quant à leur montée en capacité, elle est souvent complexe et mobilise de nombreuses ressources.

Tout le contraire des solutions XDR. Taillées pour s’adapter aux nouveaux vecteurs d’attaque et menaces, ces dernières sont capables de suivre le rythme d’expansion des infrastructures IT (et donc, de la surface d’attaque), avec à la clé une protection plus homogène.

Prise en charge du cloud et du télétravail :

À l’ère des environnements cloud et du télétravail, les approches d’ancienne génération n’offrent pas une sécurité suffisante.

A contrario, le XDR est conçu pour gérer divers environnements, notamment les systèmes cloud et les équipements à distance. Une flexibilité qui garantit la sécurité des architectures distribuées et en constante mutation.

XDR vs EDR

Alors que l’EDR se focalise sur les terminaux, le XDR étend son champ d’action à de multiples vecteurs pour parvenir à une approche plus holistique et plus intégrée de la détection et de la réponse aux menaces. Cette perspective plus vaste offre de nombreux avantages : détection plus efficace des menaces, accélération de la réponse à incident et renforcement de la posture de sécurité. Pour autant, l’adoption d’une solution EDR ou XDR dépend avant tout des exigences spécifiques et des ressources de l’entreprise, ainsi que du niveau de maturité de sa sécurité.

Étendue de la protection, intégration, détection et réponse aux menaces, efficacité opérationnelle, coûts et ressources, dépendance vis-à-vis des fournisseurs… tous ces critères sont à prendre en compte dans le choix entre EDR et XDR

Découvrez les forces, faiblesses et cas d’usage respectifs de l’EDR et du XDR en lisant notre article EDR et XDR : quelles différences ?

XDR vs SIEM

En matière de cybersécurité, il est essentiel de comprendre ce qui distingue les systèmes de détection et de réponse étendues (XDR) des systèmes de gestion des informations et événements de sécurité (SIEM). Ces outils ayant des finalités et fonctionnalités spécifiques, la clarté de votre stratégie de sécurité passe par une bonne compréhension de leurs modes de fonctionnement respectifs.

Les outils SIEM collectent et passent au crible les données des journaux générées au sein de l’environnement IT, que ce soit par les équipements réseau, les systèmes ou encore les applications. Ils fournissent une analyse en temps réel des alertes de sécurité, tout en offrant un appui essentiel au reporting de conformité et à la réponse à incident. Leur principal atout : leur capacité à corréler les événements entre les systèmes et à déclencher des alertes en fonction de règles définies. Cependant, les solutions SIEM classiques ont parfois du mal à identifier efficacement les menaces émergentes ou complexes, et ce en raison de leur approche réactive et des règles prédéfinies qu’elles utilisent.

De son côté, le XDR unifie les points de contrôle, l’infrastructure de sécurité et la Threat Intelligence au sein d’une plateforme homogène. Il permet ainsi de collecter et de corréler automatiquement les données de divers produits de sécurité, optimisant ainsi la détection des menaces et la réponse à incident. Et grâce au machine learning et autres fonctionnalités d’analyses avancées, le XDR est généralement plus proactif dans la détection et la réponse aux menaces.

Comparez le fonctionnement du XDR et du SIEM dans notre article SIEM et XDR : quelles différences ?

XDR vs MDR

Une entreprise peut renforcer ses défenses en combinant détection et réponse étendues (XDR) et services managés de détection et de réponse (MDR). Pour ce qui est de leurs différences, le XDR est un produit de sécurité qui sert à détecter, investiguer et répondre aux incidents de sécurité. Sa gestion peut être confiée soit à l’équipe de sécurité interne, soit à un prestataire externe. Les services MDR sont justement assurés par des prestataires externes, en l’absence de ressources internes suffisantes pour gérer par elles-mêmes la surveillance, la détection et la réponse aux menaces.

Passez en revue les différences fondamentales entre XDR et MDR.

Avantages du XDR

Amélioration de la visibilité et de la détection

La neutralisation des menaces passe par une visibilité et une détection performantes. Car il est impossible d’investiguer et de stopper une menace que l’on ne voit pas. Partant de ce constat, les cybercriminels exploitent la puissance du cloud et du machine learning pour lancer des attaques multidimensionnelles qui leur permettent de s’implanter durablement dans un environnement et d’en exfiltrer des données critiques et de propriété intellectuelle. Pour faire face, il est essentiel de pouvoir compter sur une visibilité et une détection sans failles. C’est là que les fonctionnalités XDR suivantes révèlent tout leur potentiel :

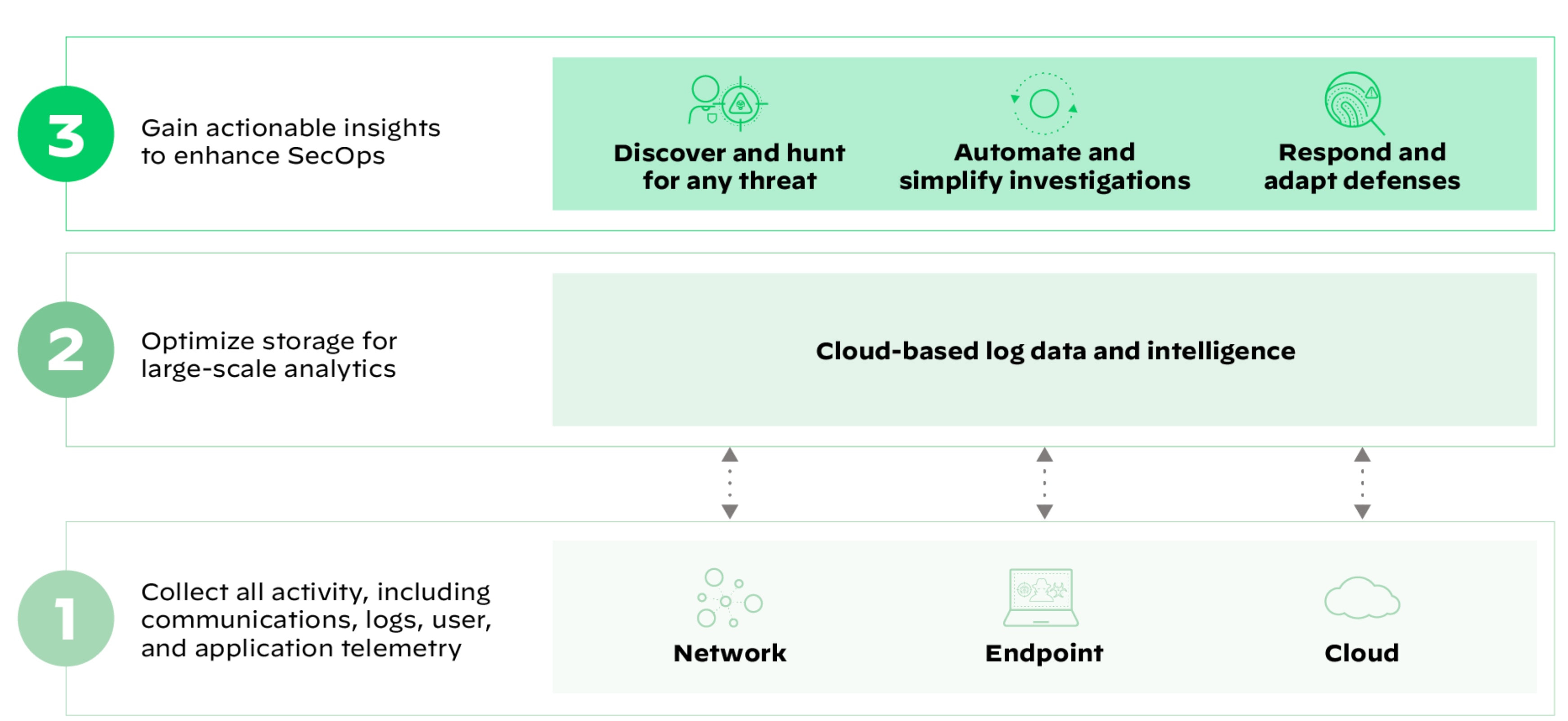

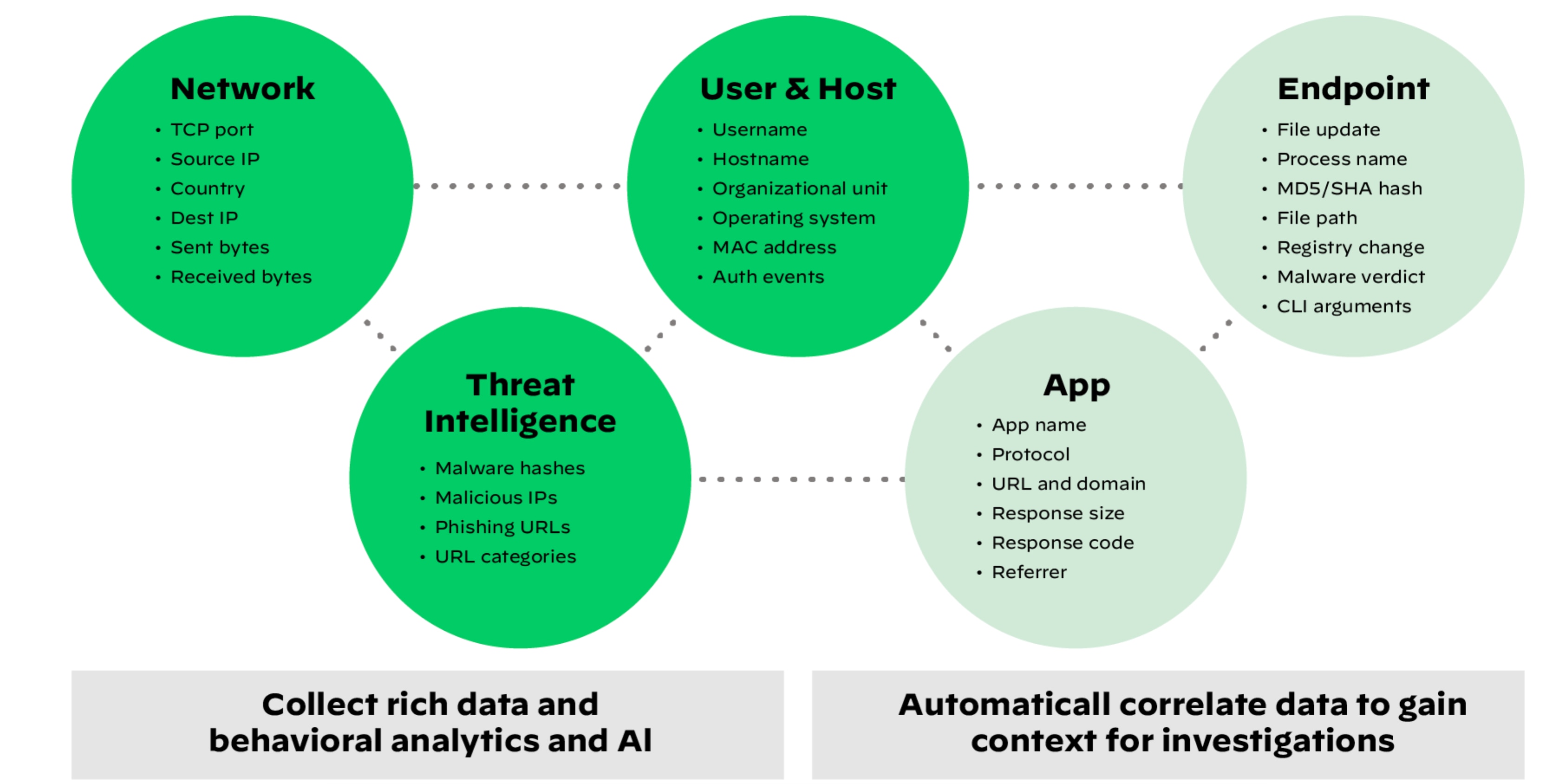

Visibilité étendue et accès aux données contextuelles : il n’est plus envisageable de s’en remettre à un patchwork de produits qui ne font que créer des silos de données. Si vous voulez faire jeu égal face aux attaquants, vous devez être au moins aussi agile qu’eux au sein de votre environnement. Les solutions XDR doivent donc intégrer les données de télémétrie de vos terminaux, de vos réseaux et de vos clouds, seules garantes d’une visibilité étendue et d’une détection efficace. En outre, elles doivent pouvoir corréler ces sources de données afin d’établir un lien entre les différents événements et de déterminer si un comportement donné est suspect ou non, en fonction du contexte (voir figure ci-dessous).

Le XDR brise les silos traditionnels des solutions de détection et de réponse.

Conservation des données : les hackers sont aussi patients qu’obstinés. Pour éviter de se faire repérer, ils progressent lentement et jouent la montre en sachant que les journaux des technologies de détection ne sont conservés que pour une durée limitée. C’est pourquoi le XDR collecte, corrèle et analyse les données des réseaux, des clouds et des terminaux dans un seul et même référentiel, avec une durée de rétention d’au moins 30 jours.

Analyse du trafic interne et externe : les techniques de détection traditionnelles se concentrent surtout sur les attaquants externes. Ce faisant, elles dressent un tableau incomplet des menaces potentielles. En clair, les systèmes de détection ne peuvent se contenter de traquer les attaques lancées hors du périmètre. Ils doivent également profiler et analyser les entités internes pour rechercher les comportements anormaux et potentiellement malveillants, notamment les détournements d’identifiants.

Threat Intelligence intégrée : vous devez vous doter des moyens de contrer les attaques inconnues. Pour équilibrer le rapport de force avec les cybercriminels, les attaques essuyées par d’autres entreprises peuvent servir à mieux vous défendre. Un réseau mondial d’entreprises alimente ainsi les systèmes de détection en informations recueillies sur le terrain. Résultat, lorsqu’une entreprise du réseau est la cible d’une attaque, vous pouvez connaître la méthode utilisée pour mieux vous en prémunir si elle venait à être utilisée à votre encontre.

Détection personnalisable : pour assurer la protection de votre organisation, vous devez relever des défis propres à vos systèmes, à différents groupes d’utilisateurs et aux acteurs cyber les plus susceptibles de vous attaquer. Il est également essentiel de pouvoir personnaliser les systèmes de détection en fonction des spécificités de votre environnement. D’où la nécessité d’une solution XDR qui prend en charge et gère des règles de détection tant prédéfinies que sur mesure.

Détection basée sur le machine learning : pour neutraliser les attaques non conventionnelles (compromission de fichiers système autorisés, attaque du registre, exploitation d’environnements de scripts, etc.), les technologies de détection doivent s’appuyer sur des techniques analytiques avancées et capables d’analyser toutes les données de télémétrie collectées. Parmi ces approches figure le machine learning supervisé et semi-supervisé.

Simplification des SecOps

Face à un champ des menaces en constante expansion et à des écosystèmes IT toujours plus complexes, le XDR rationalise la gestion de la sécurité en centralisant et en automatisant de multiples tâches.

Premier atout du XDR pour simplifier les SecOps, la visibilité centralisée. Là où les solutions de sécurité traditionnelles submergent les équipes de sécurité d’une avalanche d’alertes, le XDR agrège les données des terminaux, réseaux, applications et clouds au sein d’une plateforme unifiée. Grâce à une telle centralisation, les équipes de sécurité disposent d’informations détaillées sur la posture de sécurité de l’entreprise, sans avoir à passer d’un outil ou d’une interface à l’autre. Cette visibilité unifiée permet aux professionnels de la sécurité de cerner le contexte global d’un incident et d’évaluer sa gravité en temps réel. L’idéal pour accélérer la détection des menaces et la prise de décision.

En prime, des playbooks prédéfinis et des algorithmes de machine learning automatisent les tâches en fonction des schémas d’attaque et de la gravité des menaces. Une approche qui permet à la fois de maximiser l’efficacité des SecOps et de tirer un trait sur l’investigation et la réponse manuelles. On observe ainsi une accélération du processus de réponse et une réduction du risque d’erreur humaine. Tri des alertes, isolement des terminaux compromis, lancement des workflows de réponse à incident… les tâches courantes et répétitives sont exécutées automatiquement par la plateforme XDR pour permettre aux équipes de sécurité de se concentrer sur les priorités.

Réponse et investigation rapides

Une fois les menaces potentielles identifiées, vous devez pouvoir les trier et les investiguer rapidement et efficacement. C’est là que les systèmes traditionnels de détection et de réponse montrent leurs limites, surtout en cas d’attaque touchant différents pans de votre environnement. Les solutions XDR peuvent considérablement améliorer ce processus grâce à des fonctionnalités d’investigation et de réponse aux capacités robustes :

Corrélation et regroupement de données télémétriques et d’alertes associées : lorsque votre environnement est pris pour cible, chaque minute compte. Car au moment où vous recevez l’alerte, l’attaquant est déjà à pied d’œuvre. Dans ces conditions, il est crucial de pouvoir comprendre rapidement l’attaque et toute sa suite d’événements. Votre outil XDR doit donc éliminer les informations parasites en regroupant automatiquement les alertes qui ont un lien entre elles et en définissant efficacement les événements à traiter en priorité. Il doit également pouvoir retracer la chronologie de l’attaque en corrélant les journaux d’activité du réseau, des clouds et des terminaux. Enfin, en visualisant ces activités et la séquence des événements, il est possible de remonter à l’origine de l’attaque et d’évaluer son impact potentiel.

Le XDR collecte les données de n’importe quelle source, les corrèle et les recoupe pour améliorer la détection et la traque des menaces.

Investigation rapide des incidents avec un accès instantané et centralisé à tous les artefacts forensiques, événements et données CTI : journaux d’événement, clés de registre, historique de navigation... passez en revue les artefacts essentiels pour identifier rapidement les activités d’un attaquant. Pour cela, délaissez les agents dédiés aux analyses forensiques, à la protection des terminaux et à la détection et la réponse – ils ne font que ralentir les performances et ajouter de la complexité. Votre priorité : trouver le point d’entrée et repérer les traces du cybercriminel, même s’il a essayé de les effacer.

Consolidation des interfaces utilisateurs pour fluidifier l’accès aux informations : pour analyser les alertes dans le détail, vos analystes sécurité ont besoin d’un environnement de travail fluide qui leur permet d’identifier la cause d’une alerte en un seul clic, quelle qu’en soit la source. Fini les pertes de temps à jongler entre de multiples outils.

Traque des menaces manuelle et automatisée : de plus en plus d’entreprises traquent les attaquants de façon proactive, ce qui permet à leurs analystes de développer des hypothèses d’attaque qu’elles peuvent ensuite vérifier dans leur environnement. Cette activité de « threat hunting » nécessite donc des fonctionnalités puissantes de recherche pour pouvoir valider les hypothèses avancées, mais aussi une Threat Intelligence intégrée pour traquer les activités repérées au sein du réseau de défense collectif. Toute cette information doit être intégrée et automatisée afin de confirmer ou d’infirmer l’existence d’une menace sur le terrain. Ainsi, nul besoin pour les analystes d’ouvrir manuellement 30 onglets différents sur leur navigateur pour parcourir d’innombrables flux CTI à la recherche d’adresses IP malveillantes.

Coordination des réponses : une fois les activités malveillantes détectées et investiguées, l’étape suivante consiste à répondre de manière efficace. Votre système doit donc pouvoir coordonner la réponse aux menaces actives et prévenir les futures attaques à travers votre réseau, vos clouds et vos terminaux. Pour cela, vos technologies de prévention doivent pouvoir communiquer entre elles (par exemple, une attaque bloquée sur le réseau doit entraîner la mise à jour automatique des politiques sur les terminaux), nativement ou via des API. En outre, un analyste doit pouvoir réagir directement à partir de l’interface XDR.

Cas d’usage sectoriels du XDR

Protection des grandes entreprises

La plupart des entreprises reçoivent des milliers d’alertes générées par une multitude de solutions de surveillance. Mais cette avalanche d’informations est contre-productive. La détection avancée repose non pas sur la quantité d’alertes, mais sur leur qualité et leur exploitabilité. Pour y parvenir, il est essentiel d’intégrer non seulement toutes les technologies de détection utilisées, mais aussi des outils d’analyse sophistiqués des terminaux, du réseau et du cloud afin d’identifier et de valider les activités malveillantes dans votre environnement.

À cette fin, le XDR s’impose comme l’un des rouages essentiels de la protection des grandes entreprises. Détection, réponse, prévention des menaces… il regroupe tous ces processus au sein d’un système unifié et complet de cybersécurité. De même, il offre une visibilité centralisée en collectant et en analysant les données des différentes parties de l’infrastructure – réseaux, terminaux et clouds. Pour les équipes de sécurité, c’est la promesse de pouvoir identifier et neutraliser des menaces complexes, susceptibles de traverser plusieurs zones d’un environnement de sécurité d’entreprise.

Protection contre les menaces persistantes avancées (APT)

Une APT désigne une cyberattaque sophistiquée et furtive qui vise à obtenir un accès durable aux systèmes d’une entreprise à des fins de vol de données, d’espionnage ou de sabotage. Grâce à son approche multidimensionnelle de la détection, de la réponse et de la prévention des menaces, le XDR constitue une arme de choix contre les menaces APT. Voyons cela d’un peu plus près.

Premièrement, le XDR assure une visibilité centralisée et agrège les données à l’échelle du réseau, des terminaux et des clouds (entre autres). En analysant les schémas d’attaque et les anomalies, il permet de repérer les signaux faibles d’une campagne APT en cours. Une aide précieuse qui aide les équipes de sécurité à accélérer la détection.

Deuxièmement, les mécanismes avancés de détection des menaces du XDR, notamment le machine learning et l’analyse des comportements, n’ont pas leur pareil pour reconnaître le mode opératoire des acteurs APT. Ils peuvent ainsi repérer les anomalies qui échappent à la vigilance des solutions traditionnelles basées sur des signatures.

Troisièmement, la réponse automatisée aux menaces permet de contenir et de neutraliser rapidement les APT. Concrètement, dès les premiers signes d’une menace APT, des playbooks prédéfinis peuvent prendre automatiquement les mesures qui s’imposent, comme l’isolement des terminaux compromis ou le blocage des communications malveillantes. Une rapidité d’action qui empêche l’APT d’établir une présence et limite son impact.

En prime, les fonctionnalités d’intégration et d’orchestration du XDR renforcent l’efficacité des protections contre les APT. Car en connectant divers outils de sécurité et en mutualisant leurs données CTI, le XDR peut corréler les informations pour décrypter une campagne APT dans sa globalité et apporter une réponse plus ciblée.

Le XDR est sans conteste une arme décisive dans l’arsenal contre les APT, puisqu’il permet de détecter des signaux faibles, d’employer des techniques avancées de détection des menaces, d’automatiser la réponse et d’agir en synergie avec d’autres outils de sécurité. L’idéal pour une ligne de défense puissante face à ces attaques en évolution constante.

Le XDR pour la conformité réglementaire

Protection des données à caractère personnel, RGPD, HIPAA, FINRA… le XDR joue un rôle crucial en aidant les entreprises à respecter les différentes réglementations en vigueur. Il intervient notamment dans les domaines suivants :

- Protection des données et de la vie privée : grâce à sa visibilité centralisée et à ses fonctionnalités complètes d’agrégation des données, le XDR permet aux entreprises de surveiller les flux de données et les accès sur l’ensemble de leur infrastructure. Elles peuvent ainsi repérer et bloquer les accès non autorisés aux données sensibles, garantissant de fait leur conformité aux règlementations les plus strictes en matière de protection des données et de la vie privée (par exemple, RGPD).

- Détection des menaces et réponse à incident : grâce à ses fonctionnalités avancées de détection des menaces, le XDR identifie les compromissions potentielles ou les activités non autorisées représentant un risque pour les données sensibles. En cas d’incident de sécurité avéré, la rapidité de la réponse et les actions automatisées permettent de circonscrire la menace au plus vite, ce qui réduit l’exposition des données et permet de respecter les obligations de déclaration et de résolution de l’incident dans un délai très court.

- Gestion des risques et évaluation des vulnérabilités : par sa capacité à analyser et à corréler des données de diverses sources, le XDR se révèle particulièrement efficace pour identifier les vulnérabilités au sein de l’environnement IT. L’entreprise est ainsi en mesure d’effectuer des audits réguliers de ses vulnérabilités afin de remédier proactivement aux failles de sécurité. Un point essentiel pour garantir la conformité aux règlementations de type HIPAA et FINRA qui imposent des pratiques draconiennes de gestion des risques.

- Création de pistes d’audit et reporting : événements de sécurité, activités utilisateurs, modifications système… les solutions XDR génèrent des pistes d’audit et des journaux détaillés qui démontrent aux instances de régulation ou aux auditeurs les mesures de sécurité et les réponses mises en place par l’entreprise.

- Partage de données CTI : le XDR permet de mutualiser les données CTI provenant de différents outils et systèmes de sécurité. Il contribue par là même à la détection précoce des menaces émergentes susceptibles de cibler des données sensibles. Cette approche proactive de la protection des informations critiques s’inscrit dans le respect le plus strict des réglementations en vigueur..

- Documentation et responsabilités : le XDR documente les événements de sécurité, la réponse à incident et les mesures de neutralisation. Ces registres détaillés des activités en lien avec la sécurité garantissent davantage de transparence et de lisibilité sur les responsabilités, démontrant du même coup l’engagement de l’entreprise à respecter les règlementations.

- Amélioration et surveillance continues : les mécanismes de surveillance et d’amélioration continues du XDR maintiennent une posture de sécurité forte en s’adaptant aux nouvelles menaces et aux changements réglementaires.

Comment réussir son implémentation du XDR

Nous avons rassemblé ici les points spécifiques à couvrir pour déployer efficacement le XDR au sein de votre entreprise :

- Évaluation et planification :

Bilan de l’environnement actuel : avant toute chose, passez en revue l’infrastructure de sécurité existante de votre entreprise, et notamment les outils, processus et sources de données. Ce bilan initial permettra de mettre au jour les lacunes que le XDR pourra venir combler.

Définition des objectifs : détection des menaces, réponse à incident, conformité, sécurité… quel que soit votre cas d’usage, définir des objectifs spécifiques vous permettra d’orienter votre stratégie d’implémentation du XDR. - Choix d’un fournisseur :

Recherche et évaluation : étudiez les différentes solutions XDR disponibles sur le marché en prenant en compte divers critères – capacités, fonctionnalités, évolutivité, options d’intégration et adéquation aux besoins et objectifs de votre entreprise.

Partenariats fournisseurs : expérience, résultats probants sur des évaluations indépendantes, expertise dans votre secteur, assistance et mises à jour garanties… passez au crible les offres et prestations des fournisseurs avec qui vous envisagez de collaborer. - Intégration et collecte des données :

Identification des sources de données : déterminez les types de sources de données que vous devez intégrer au XDR – journaux réseau, données des terminaux, activité dans le cloud, etc.

Qualité et enrichissement des données : pour améliorer la précision de la détection des menaces, assurez-vous que les données que vous collectez sont exactes, pertinentes et correctement contextualisées. - Intégration aux outils existants :

Stratégie d’intégration : déterminez comment le XDR s’intégrera à vos outils de sécurité existants (SIEM, EDR, etc.) pour améliorer la visibilité globale et les fonctionnalités de corrélation.

API et connecteurs : passez en revue les API et connecteurs proposés par les fournisseurs XDR pour rationaliser l’intégration au sein de votre écosystème existant. - Workflows de détection et de réponse aux menaces :

Personnalisation : alignez les workflows de détection et de réponse sur les risques, menaces et exigences de conformité de votre entreprise.

Automatisation : automatisez la réponse à certains types de menaces pour accélérer la neutralisation des incidents et limiter les interventions manuelles. - Personnel et formation :

Développement des compétences : formez votre équipe de sécurité à l’utilisation et à la gestion de la plateforme XDR afin de libérer tout le potentiel de cette solution.

Collaboration transversale : pour implémenter avec succès votre stratégie XDR, encouragez la collaboration entre les équipes sécurité, IT et conformité. - Surveillance et amélioration continues :

Métriques de performance : définissez des indicateurs de performance clés (KPI) qui mesurent l’efficacité de votre déploiement XDR, comme le temps moyen de détection (MTTD) et de réponse (MTTR).

Évaluations régulières : évaluez régulièrement votre déploiement XDR pour identifier les axes d’amélioration, ajuster les configurations et vous préparer aux menaces émergentes. - Conformité réglementaire :

Respect des règlementations : personnalisez votre déploiement XDR pour vous aligner sur les exigences réglementaires de votre organisation (RGPD, HIPAA ou normes sectorielles). - Collaboration fournisseur :

Accompagnement de votre fournisseur : travaillez en contact étroit avec votre fournisseur XDR pour bénéficier de ses conseils, mises à jour et services de support.

Rappelez-vous qu’un déploiement XDR efficace exige une attention et une adaptation de tous les instants. Effectuez des bilans d’étape réguliers de vos stratégies, évaluez leur efficacité et procédez aux ajustements nécessaires. C’est là la clé d’un XDR qui tiendra toutes ses promesses, tant sur le plan de la sécurité et de la détection des menaces que de la conformité réglementaire.

FAQ du XDR