Qu’est-ce qu’un serveur proxy ?

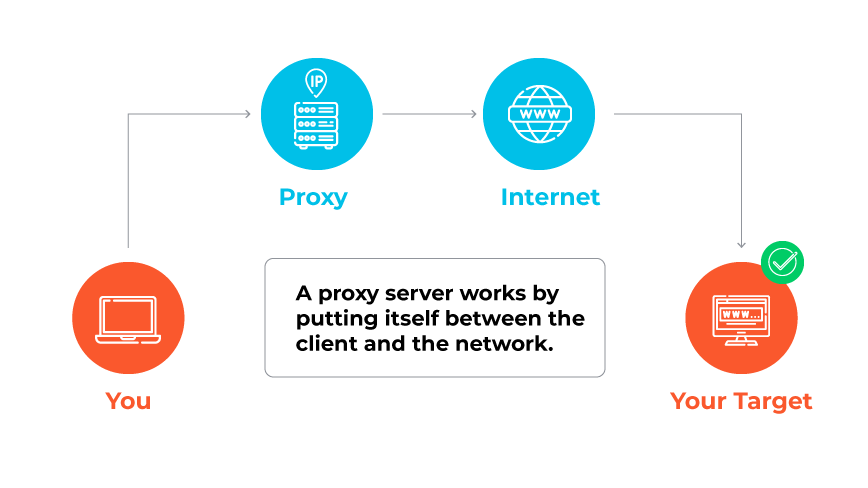

Un serveur proxy est un intermédiaire numérique chargé de router le trafic Internet entre les utilisateurs et les ressources en ligne. Il agit ainsi comme le garant d’un échange sécurisé et contrôlé des données.

Fonctionnement d’un serveur proxy

Les proxys jouent un rôle central dans le traitement des requêtes et des réponses dans le cyberespace. Chaque appareil connecté à Internet possède une adresse IP (Internet Protocol) qui lui est propre. Un service proxy communique avec cette adresse pour faciliter le routage et la sécurisation du trafic Internet.

Le cycle opérationnel d’un serveur proxy comprend plusieurs étapes :

- Le processus démarre lorsqu’un appareil soumet une demande d’accès à un contenu en ligne ou à une ressource web, généralement par la saisie de l’URL d’un site web dans un navigateur.

- Au lieu d’être directement transmise au serveur web hébergeant le contenu via le fournisseur d’accès Internet (FAI), la requête est d’abord acheminée vers le serveur proxy.

- Doté de sa propre adresse IP, le serveur proxy transmet la requête au serveur web concerné, masquant ainsi l’adresse IP de l’utilisateur d’origine.

- Le serveur web traite la requête, sans tenir compte de l’adresse IP d’origine, puis renvoie les données ou le site web demandés au serveur proxy.

- Le serveur proxy remplit alors une fonction de sécurité essentielle en recherchant d’éventuelles menaces (virus, malware, etc.) dans les données renvoyées, avant de les transmettre à l’appareil ayant émis la requête.

Les proxys ont également la capacité de stocker les pages web fréquemment consultées dans un cache local. Cette fonctionnalité leur permet de fournir rapidement ces pages aux utilisateurs sans effectuer une requête directe sur Internet, ce qui accélère le processus de récupération des données.

Les proxys sont très répandus dans le domaine de la sécurité réseau. Côté pile, ils assurent la protection, optimisent les performances et facilitent le contrôle administratif, tout en permettant aux utilisateurs de préserver leur confidentialité et de naviguer de façon anonyme sur le web. Mais côté face, les serveurs proxy peuvent aussi être utilisés à des fins malveillantes : violation de la vie privée des utilisateurs, obstruction du trafic, etc. Le type de proxy (partagé, dédié, etc.), et ses options de configuration (HTTP, SSL, FTP, SOCKS, etc.) dépendent de l’usage prévu et des préférences des utilisateurs.

Bien que les proxys fonctionnent comme une sorte de voile, ils ne sont pas entièrement invisibles. En effet, les adresses IP des proxys doivent être spécifiées dans les paramètres de configuration du navigateur ou de tout autre protocole. Par conséquent, la crédibilité de l’opérateur de ce proxy représente un facteur crucial, en particulier pour les proxys qui proposent un trafic chiffré et des services garantissant l’anonymat.

Enfin, certains proxys peuvent manipuler les adresses IP pour donner l’impression que le trafic provient d’un autre emplacement géographique. Des acteurs malveillants peuvent donc exploiter cette fonction pour contourner les restrictions régionales ou camoufler leurs activités en ligne.

Avantages des serveurs proxy

Sécurité renforcée : les proxys renforcent considérablement la sécurité des connexions Internet. Ils agissent comme un intermédiaire entre les systèmes des utilisateurs et Internet, opérant en quelque sorte comme un pare-feu. Ils protègent ainsi les adresses IP des utilisateurs contre d’éventuels hackers cherchant à infiltrer leurs systèmes. De plus, certains proxys offrent une protection renforcée, tels que les proxys HTTPS qui chiffrent les connexions pour en assurer la sécurité, ou encore les proxys SMTP qui bloquent les e-mails malveillants. Quant aux proxys « reverse », ils bloquent les requêtes suspectes et répétées, et ce afin de neutraliser les menaces telles que les attaques par déni de service distribué (DDoS) et les attaques Man-in-the-Middle (MitM).

Anonymat sur Internet : les proxys permettent de naviguer sur Internet de manière anonyme en masquant l’adresse IP de l’utilisateur. Ce dernier bénéficie ainsi d’une expérience de navigation plus privée, tout en se protégeant des publicités et collectes de données indésirables. Cette navigation en mode incognito permet également aux entreprises de se protéger contre le vol de données sensibles, dans un contexte où la data est essentielle à leur compétitivité.

Géolocalisation flexible : les proxys permettent aux utilisateurs d’accéder à du contenu uniquement disponible dans un périmètre géographique clairement délimité, un atout clé lorsque certaines informations ou certains services sont restreints au niveau régional. Les utilisateurs peuvent configurer leur serveur proxy de sorte qu’il utilise une adresse IP associée à un autre pays, ce qui peut « tromper » les sites web en leur faisant croire que l’utilisateur navigue à partir de cet emplacement. Ils peuvent ainsi accéder à du contenu géographiquement restreint, ce qui est particulièrement avantageux pour les entreprises recourant à des données de géolocalisation pour mener des activités marketing sur Internet.

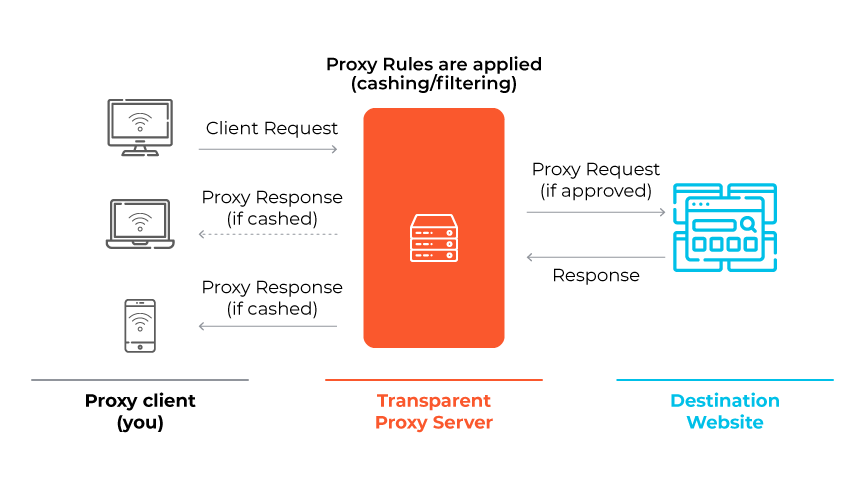

Filtrage et contrôle du contenu : dans un contexte d’entreprise, les proxys offrent un certain degré de contrôle sur l’utilisation d’Internet. Les administrateurs peuvent bloquer l’accès aux sites web jugés inappropriés, distrayants ou contraires au règlement intérieur. Les proxys transparents peuvent enregistrer les activités des salariés, ce qui permet à l’entreprise de surveiller l’utilisation d’Internet au bureau. Ce contrôle contribue à maintenir la productivité et empêche une mauvaise utilisation des ressources.

Accélération des transferts de données et économie de bande passante : les proxys ont la capacité de mettre en cache les sites web fréquemment consultés afin d’accélérer les accès à Internet et d’économiser de la bande passante. En stockant une copie des données régulièrement sollicitées, un serveur proxy répond rapidement aux requêtes ultérieures sans avoir à récupérer à nouveau ces données depuis le serveur d’origine. Résultat : l’utilisateur récupère les données plus vite en consommant un minimum de bande passante.

Contournement de la cybercensure et des restrictions de contenu : les proxys permettent aux utilisateurs de contourner la censure d’Internet et d’accéder à des ressources bloquées. Cette fonctionnalité peut être particulièrement utile dans les régions où l’usage d’Internet est fortement réglementé ou lorsque certains services ne sont disponibles que dans des pays spécifiques.

Rentabilité : de nombreux proxys, notamment les proxys web, sont disponibles gratuitement. Même s’ils ne sont pas aussi sécurisés et performants que les options payantes, ils peuvent constituer une solution économique pour les petites structures souhaitant bénéficier occasionnellement des avantages que nous venons d’évoquer.

Inconvénients des serveurs proxy

Bien qu’utiles dans certains contextes, les serveurs proxy présentent des inconvénients substantiels que les organisations doivent prendre en compte dans leur stratégie de sécurité et de performance Internet.

L’un des principaux problèmes des proxys est leur manque de sécurité, à commencer par l’absence de fonctionnalités de chiffrement qui expose les données qu’ils transmettent à des interceptions. Ce facteur augmente le risque de compromission des données sensibles (identifiants, informations propriétaires, etc.) d’une entreprise.

Autre problème : la journalisation des données. Les proxys capturent et stockent les adresses IP ainsi que les données des requêtes web, dont certaines peuvent ne pas être chiffrées. Selon la manière dont le serveur est géré, ces données enregistrées peuvent finir par être revendues à des tiers, avec le risque d’exposition de données confidentielles et de compromission qui s’ensuit.

En outre, les serveurs proxy fonctionnent la plupart du temps sur des ports ouverts, ce qui augmente les vecteurs d’attaque potentiels que des acteurs malveillants peuvent exploiter. Bref, ce modèle opérationnel élargit considérablement la surface d’attaque d’une entreprise.

La confidentialité est une autre lacune des proxys. Malgré leur capacité à anonymiser les adresses IP, leurs mesures de protection restent souvent limitées aux requêtes web. Étant donné que de nombreux proxys gratuits fonctionnent sur des réseaux non sécurisés et dépendent de revenus publicitaires, le risque d’infection par des virus ou malwares contenus dans des pubs constitue une préoccupation majeure pour les entreprises.

Le manque de constance des performances est un autre inconvénient, en particulier sur les proxys gratuits dont la bande passante ne suffit pas à gérer simultanément de nombreux utilisateurs. Résultat : les performances chutent et les opérations métiers tournent au ralenti.

Enfin, les serveurs proxy sont fonctionnellement très limités, car ils opèrent généralement au cas par cas, d’une application à une autre. Cette configuration nécessite un paramétrage du proxy pour chaque application, contrairement à des alternatives plus complètes telles que les VPN capables de protéger tout un réseau.

Types de serveurs proxy

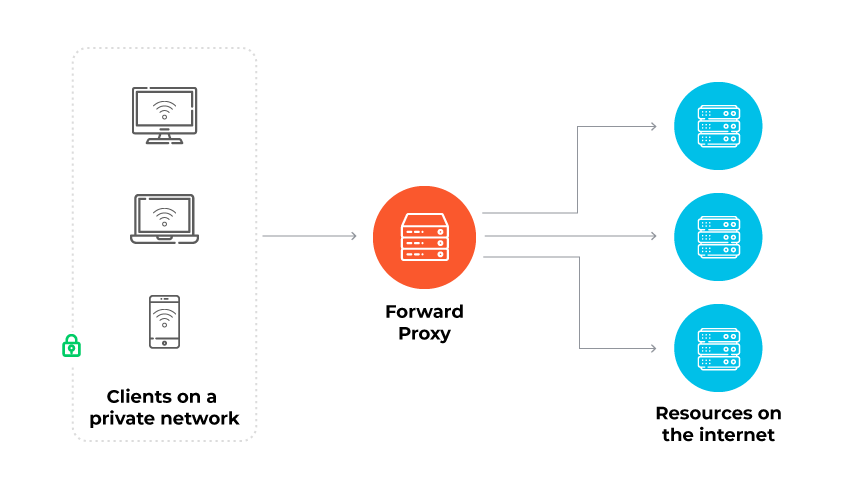

1. Proxys « forward »

Les proxys « forward » agissent au nom du client. Ils envoient les requêtes du client aux serveurs web. Ils sont principalement utilisés pour contourner les restrictions et renforcer la confidentialité des utilisateurs.

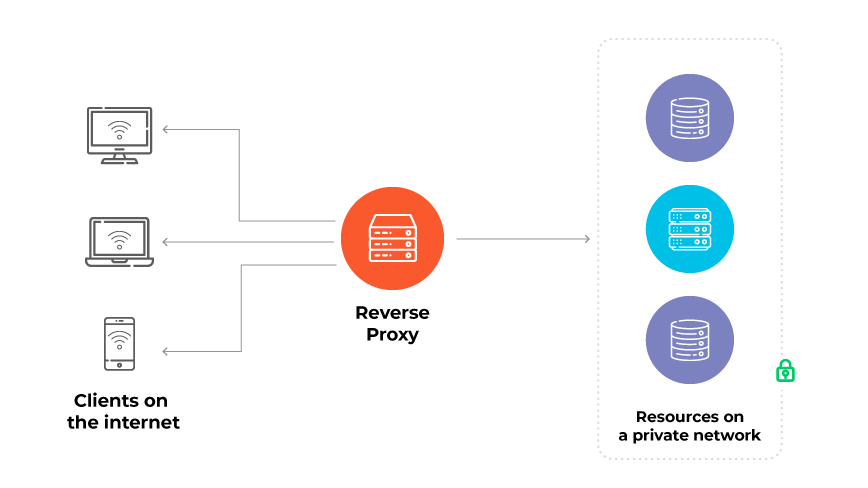

2. Proxys « reverse »

Les proxys « reverse » opèrent pour le compte des serveurs. Ils gèrent les requêtes des clients vers un serveur. Ils sont généralement utilisés pour l’équilibrage de charge, les accès indirects à un serveur et le streaming de contenu.

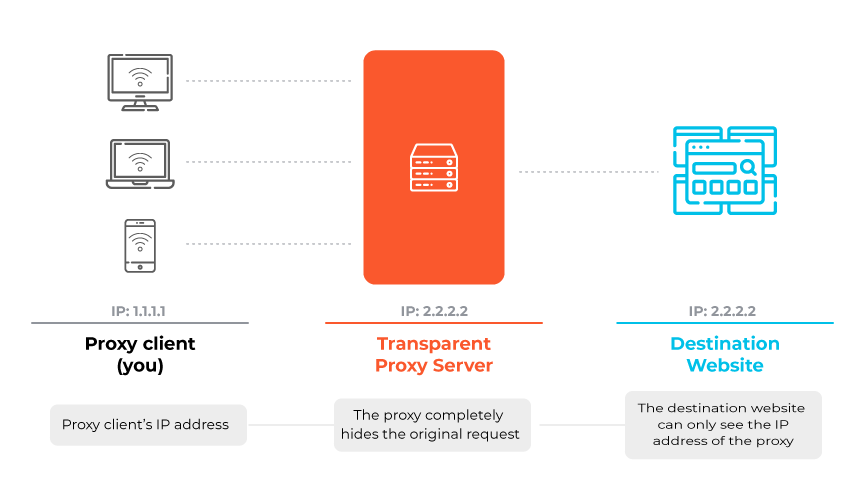

3. Proxys transparents

Les proxys transparents centralisent le trafic réseau. Ils opèrent généralement dans un environnement d’entreprise interne pour surveiller et contrôler le trafic réseau. Ils ne garantissent pas l’anonymat des utilisateurs.

4. Proxys anonymes

Les proxys anonymes dissimulent l’adresse IP du client pour protéger sa confidentialité et accéder à des contenus bloqués. Ils peuvent néanmoins être détectables.

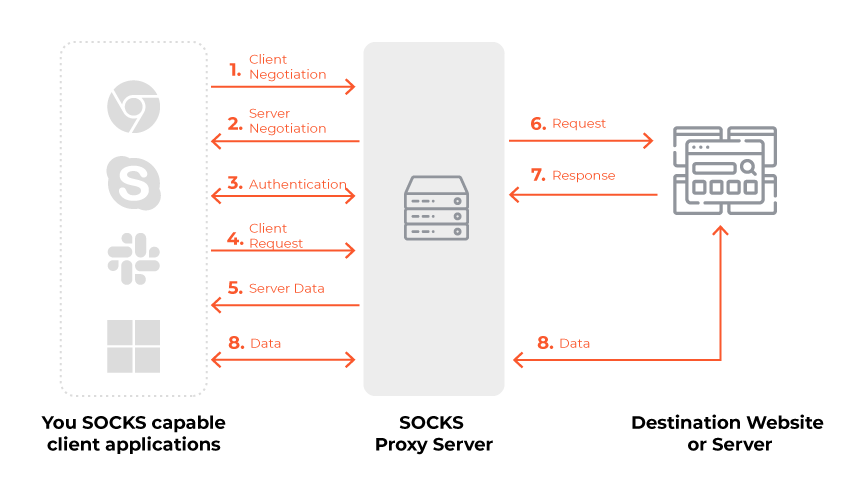

5. Proxys « socks »

Les proxys « socks » facilitent le traitement de tous les types de trafic (trafic web, données UDP, recherches DNS…) et offrent des niveaux d’anonymat plus élevés.

Proxys vs VPN

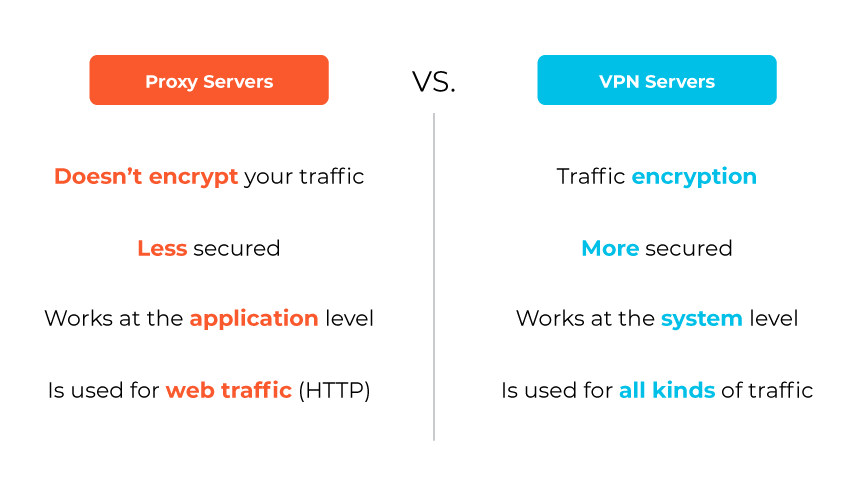

Les proxys et les VPN (réseaux privés virtuels) servent tous deux d’intermédiaires dans les communications entre l’appareil d’un utilisateur et Internet, mais ils ont chacun leur propre mode de fonctionnement et offrent différents niveaux de confidentialité et de sécurité.

Un serveur proxy agit comme une passerelle. Il redirige le trafic Internet, et masque l’emplacement et les informations de connexion d’un utilisateur en modifiant l’adresse IP. Toutefois, dans une configuration type, les proxys ne chiffrent pas les données transmises. Autrement dit, même si un proxy masque l’emplacement de l’utilisateur, les informations envoyées et reçues restent sujettes aux interceptions ou aux regards indiscrets. De plus, ils sont souvent configurés individuellement pour chaque application, ce qui alourdit la charge de travail des équipes IT.

De leur côté, les VPN créent un tunnel chiffré entre l’appareil d’un utilisateur et le serveur VPN, tunnel à travers lequel passe tout le trafic réseau. Cette configuration au niveau du système garantit un chiffrement complet des données, quelle que soit l’application. Ce chiffrement rend les VPN plus sûrs, car ils protègent les données des utilisateurs contre d’éventuelles intrusions ou interceptions. Contrairement aux proxys, les VPN offrent une protection complète de la vie privée, car ils masquent à la fois l’emplacement de l’utilisateur et le contenu de ses communications.

Les VPN et les proxys diffèrent également en termes de performances et de cas d’usage. Les serveurs proxy utilisent la mise en cache pour accélérer l’accès à Internet, une fonctionnalité absente sur les VPN. Pour les utilisateurs qui privilégient la performance par rapport à la protection des données pour les accès à Internet, un proxy peut suffire. En revanche, dans les cas où une compromission de données pourrait entraîner des pertes substantielles pour l’entreprise victime, un VPN constitue une meilleure option, en raison de ses fonctionnalités de chiffrement complet des données.

Serveurs proxy vs passerelles web sécurisées (SWG)

Souvent, les entreprises utilisent des proxys dans le cadre de leur implémentation de passerelles web sécurisées (SWG). Elles peuvent ainsi effectuer des inspections de sécurité sur les protocoles HTTP et HTTPS, mais aussi filtrer le trafic web et prévenir les malwares. Les organisations peuvent également utiliser des proxys pour éviter de déployer des agents sur les appareils des utilisateurs. Cependant, les capacités des proxys se limitant à l’inspection du trafic web, ils ne sont généralement que le maillon d’une stratégie de sécurité plus complète, ou sont déployés dans une optique de transition progressive vers une méthode d’accès à distance plus sécurisée. Les méthodes d’intégration alternatives incluent le tunneling IPsec ou GRE, ou encore le forwarding de port de pare-feu.

Serveurs proxy et SASE

Inspecter l’ensemble du trafic et des protocoles des appareils serait certes idéal, mais le déploiement de proxys dans le cadre d’une approche SASE (Secure Access Service Edge) permettra d’atteindre un bon équilibre entre sécurité et flexibilité architecturale. Une solution SASE rassemble toutes les fonctionnalités réseau et de sécurité essentielles au sein d’un seul et même service cloud.