- 1. Fonctionnalités des pare-feu modernes

- 2. Types de pare-feu par catégorie de systèmes protégés

- 3. Types de pare-feu par format

- 4. Types de pare-feu par emplacement dans l’infrastructure réseau

- 5. Types de pare-feu par méthode de filtrage des données

- 6. Comment choisir le pare-feu adapté à votre réseau d’entreprise ?

- 7. Questions fréquentes sur les types de pare-feu

- Fonctionnalités des pare-feu modernes

- Types de pare-feu par catégorie de systèmes protégés

- Types de pare-feu par format

- Types de pare-feu par emplacement dans l’infrastructure réseau

- Types de pare-feu par méthode de filtrage des données

- Comment choisir le pare-feu adapté à votre réseau d’entreprise ?

- Questions fréquentes sur les types de pare-feu

Types de pare-feu : définitions et explications

- Fonctionnalités des pare-feu modernes

- Types de pare-feu par catégorie de systèmes protégés

- Types de pare-feu par format

- Types de pare-feu par emplacement dans l’infrastructure réseau

- Types de pare-feu par méthode de filtrage des données

- Comment choisir le pare-feu adapté à votre réseau d’entreprise ?

- Questions fréquentes sur les types de pare-feu

Quels sont les différents types de pare-feu ?

Il existe de nombreux types de pare-feu, souvent classés par format, emplacement sur le réseau, méthode de filtrage des données et catégorie de systèmes protégés. En voici quelques exemples :

- Pare-feu réseau

- Pare-feu basé sur l’hôte

- Pare-feu matériel

- Pare-feu logiciel

- Pare-feu interne

- Pare-feu distribué

- Pare-feu périmétrique

- Pare-feu nouvelle génération (NGFW)

- Pare-feu de filtrage des paquets

- Passerelle de niveau circuit

- Pare-feu d’applications web (WAF)

- Pare-feu proxy

- Pare-feu d’inspection avec état

Fonctionnalités des pare-feu modernes

Dès leur apparition, les pare-feu sont devenus une pierre angulaire de la sécurité réseau. Mais leurs fonctionnalités, ainsi que leurs méthodes de déploiement, ont évolué au gré des développements technologiques.

Ces avancées ont donné naissance à une multitude de déclinaisons, avec des termes et des options à foison, parmi lesquelles il est parfois difficile de s’y retrouver. On peut établir une distinction entre les différents types de pare-feu à partir des fonctions qui les caractérisent. Ils sont souvent classés par format, emplacement dans l’infrastructure réseau, méthode de filtrage des données et catégorie de systèmes protégés.

Les entreprises doivent souvent combiner plusieurs sortes de pare-feu pour optimiser leur sécurité réseau. Notons par ailleurs qu’un produit peut à lui seul réunir plusieurs types de pare-feu.

Types de pare-feu par catégorie de systèmes protégés

Pare-feu réseau

Un pare-feu réseau se situe entre un réseau fiable (« trusted ») et un réseau non fiable (« untrusted ») : d’un côté les systèmes internes, et de l’autre Internet, par exemple. Son rôle consiste à surveiller, contrôler et déterminer la validité du trafic entrant et sortant à l’aide d’un ensemble de règles prédéfinies, conçues pour interdire les accès non autorisés et préserver l’intégrité du réseau.

Le pare-feu réseau est chargé d’inspecter chaque paquet de données qui le traverse. C’est en comparant les attributs de ces paquets (adresses IP source/cible, protocole, numéros de ports, etc.) avec ses règles prédéfinies qu’il peut bloquer les menaces et les flux de données indésirables. Qu’il soit déployé au format matériel, logiciel, ou les deux, son positionnement assure le filtrage complet du trafic.

Ce type de pare-feu embarque également des fonctionnalités de journalisation. Les journaux aident les administrateurs à étudier et à suivre les activités suspectes à la trace.

Pare-feu basé sur l’hôte

Un pare-feu basé sur l’hôte est un logiciel qui s’exécute sur un équipement individuel au sein d’un réseau. Il s’installe directement sur les ordinateurs et autres postes de travail pour fournir une couche de protection ciblée contre les menaces. En inspectant le trafic entrant et sortant, il filtre les contenus dangereux et veille à ce qu’aucun malware, virus ni aucune autre activité malveillante n’infiltre le système.

Dans les environnements où la sécurité réseau est un facteur critique, ces pare-feu renforcent la sécurité au niveau des équipements et complètent ainsi les solutions périmétriques, qui protègent les contours du réseau. Ainsi, même si une menace parvient à contourner les défenses principales de l’infrastructure, ce double rempart garantit la sécurité individuelle des ordinateurs.

Types de pare-feu par format

Pare-feu matériel

Un pare-feu matériel est un équipement placé entre un ordinateur ou un réseau et sa connexion à Internet. Indépendant de l’appareil hôte, il inspecte le trafic entrant et sortant pour garantir le respect des règles de sécurité définies. Grâce à l’analyse active des paquets de données, ce pare-feu peut identifier et bloquer les menaces, assurant ainsi une défense efficace contre d’éventuelles intrusions.

Le pare-feu matériel se connecte directement entre d’un côté la source Internet et, de l’autre, le réseau ou système cible. Une fois qu’il est opérationnel, l’ensemble du trafic Internet (entrant et sortant) passe par lui. Il inspecte chaque paquet de données et prend des décisions en fonction de politiques de sécurité prédéfinies. Ainsi, le trafic malveillant ou suspect est bloqué, et seules les données inoffensives et légitimes sont autorisées à entrer sur le réseau interne. Son approche proactive de la sécurité réseau lui permet d’intercepter les menaces avant qu’elles n’atteignent les systèmes de l’entreprise.

Pare-feu logiciel

Fourni sous forme de logiciel, ce type de pare-feu

protège les données, workloads et applications sensibles dans les environnements où il est difficile – voire impossible – d’installer des pare-feu physiques, notamment les serveurs ou machines virtuelles des environnements cloud.

Cette solution embarque les mêmes technologies que les pare-feu matériels (pare-feu nouvelle génération, ou NGFW), tout en offrant diverses options de déploiement adaptées aux besoins des environnements hybrides/multicloud et des applications cloud les plus récentes. Les pare-feu logiciels peuvent être déployés sur n’importe quel réseau virtualisé ou environnement cloud.

Qu’est-ce qu’un pare-feu logiciel ?

Types de pare-feu logiciels

Les pare-feu logiciels incluent les pare-feu de containers, les pare-feu virtuels (également appelés « pare-feu cloud ») et les pare-feu sous forme de service managé.

Pare-feu de containers

Un pare-feu de containers est une version logicielle d’un NGFW spécialement conçue pour les environnements Kubernetes.

Étant donné que les workloads de containers sont intégrés aux environnements Kubernetes, ils sont difficiles à protéger au moyen de pare-feu traditionnels. Les pare-feu de containers aident donc les équipes NetSec à protéger le cycle de développement en intégrant la sécurité directement à l’orchestration Kubernetes, afin de bloquer les attaques contre les applications et autres tentatives d’exfiltration de données.

Pare-feu virtuels

Un pare-feu virtuel (qu’on appelle parfois « pare-feu cloud ») est une instance virtualisée d’un NGFW. On l’utilise dans les environnements cloud et virtuels pour sécuriser le trafic est-ouest et nord-sud.

Ce type de pare-feu logiciel inspecte et contrôle le trafic réseau périmétrique nord-sud dans les environnements cloud, et segmente le trafic est-ouest dans les data centers physiques et les sites distants. Les pare-feu virtuels offrent une prévention des menaces avancées via la microsegmentation.

Qu’est-ce qu’un pare-feu virtuel ?

Pare-feu cloud

« Pare-feu cloud » est le terme qui correspond le plus au concept de pare-feu virtuel. Il s’agit de solutions logicielles ancrées dans le cloud, dont le rôle consiste principalement à filtrer le trafic réseau malveillant. En raison de leur modèle de déploiement dans le cloud, on les qualifie souvent de pare-feu sous forme de service (FWaaS).

Le « pare-feu cloud public » est une déclinaison intéressante de cette terminologie. Son fonctionnement s’apparente à celui des pare-feu matériels, à la différence près qu’il est déployé dans le cloud public.

Les définitions du « pare-feu cloud » varient. On utilise souvent ce terme pour désigner tour à tour les pare-feu cloud proposés par des fournisseurs de solutions de sécurité, les fonctionnalités pare-feu fournies par les CSP, ainsi que les appliances qui protègent les applications au sein de différents clouds publics. À l’heure actuelle, il n’existe pas de définition standard dans le secteur.

Qu’est-ce qu’un pare-feu cloud public ?

Pare-feu sous forme de service managé

Les pare-feu logiciels sont également disponibles sous forme de service managé, comme n’importe quelle autre solution SaaS. Certains de ces pare-feu offrent un déploiement flexible de la sécurité en couche 7 (couche applicative), toute la partie gestion étant assurée par le prestataire. En tant que services managés, ces pare-feu peuvent rapidement monter ou baisser en capacité.

Pare-feu matériels vs pare-feu logiciels

Un pare-feu matériel est un appareil physique autonome que l’on installe entre le réseau et les équipements qui y sont connectés. Il surveille et contrôle le trafic entrant et sortant au regard de politiques de sécurité prédéfinies. Son déploiement doit être réalisé par des experts compétents pour en assurer la bonne configuration et la bonne gestion continue.

Un pare-feu logiciel fonctionne quant à lui au sein d’un serveur ou d’une machine virtuelle. Ce type de pare-feu s’exécute sur un système d’exploitation dédié à la sécurité, généralement installé sur un matériel générique. Il peut être implémenté rapidement à l’aide d’outils d’automatisation cloud.

Les pare-feu matériels et logiciels fournissent tous deux une protection essentielle pour la sécurité réseau. Le choix de l’une ou de l’autre solution dépend entièrement des exigences et de l’environnement de déploiement spécifiques.

Types de pare-feu par emplacement dans l’infrastructure réseau

Pare-feu interne

Un pare-feu interne fonctionne principalement au sein d’un réseau pour cibler les menaces de sécurité qui ont déjà franchi les défenses périmétriques. Contrairement aux pare-feu externes ou périmétriques, qui se concentrent sur les menaces externes entrantes, les pare-feu internes surveillent le trafic entre les équipements du réseau. Ce point est important, car toutes les menaces ne proviennent pas nécessairement d’Internet. Certaines peuvent émaner directement de l’organisation, que ce soit des erreurs humaines ou des actions malveillantes.

Ce type de pare-feu applique les principes du Zero Trust : il ne fait confiance à aucune activité, même si elle procède directement de l’intérieur du réseau. Il segmente le réseau en plusieurs zones distinctes, chacune soumise à ses propres mesures de sécurité, pour empêcher les menaces de se propager à travers l’ensemble du système. La microsegmentation, par exemple, est une technique qui permet de compartimenter le réseau en petites zones isolées pour renforcer la sécurité. Ces pare-feu peuvent aussi recourir à une automatisation intelligente pour adapter les protocoles de sécurité en fonction des comportements observés par rapport à une base de référence dynamique, avec à la clé une protection continue et dynamique.

Pare-feu distribué

Un pare-feu distribué est un mécanisme de sécurité réseau conçu pour protéger toute l’infrastructure d’une entreprise. Contrairement aux solutions traditionnelles, qui se concentrent généralement sur un seul nœud ou équipement, les pare-feu distribués opèrent sur l’ensemble du réseau. Ils exploitent les fonctionnalités de plusieurs appareils pour surveiller et réguler le trafic, garantissant ainsi une protection homogène et complète.

Leur principal avantage réside dans leur capacité à inspecter à la fois le trafic interne et externe. Jusqu’à présent, les pare-feu classiques étaient déployés pour gérer les menaces externes. Mais face à l’évolution des risques de cybersécurité, la surveillance du trafic interne est devenue une nécessité. Les pare-feu distribués répondent à ce besoin en examinant à la fois le trafic intra-réseau et le trafic entrant sur le réseau, offrant ainsi une couche de sécurité plus complète.

Les pare-feu distribués se distinguent aussi par leur évolutivité et leur efficacité. En répartissant la surveillance du trafic sur plusieurs nœuds ou équipements, ils évitent les goulets d’étranglement et les points de congestion. Grâce à cette architecture distribuée, le système de pare-feu s’adapte sans compromettre les performances ni la sécurité à mesure que l’entreprise s’agrandit ou que le trafic augmente.

Pare-feu périmétrique

Un pare-feu périmétrique établit la frontière entre un réseau privé et le domaine public d’Internet. Déployé comme principal mécanisme de défense, il inspecte méticuleusement chaque octet qui tente d’entrer sur le réseau. Ces pare-feu protègent ainsi le réseau privé des données indésirables et potentiellement dangereuses. Un pare-feu périmétrique différencie différents types de trafic et l’autorise ou le refuse en fonction de paramètres prédéfinis. Son rôle : s’assurer que seules les données sûres et légitimes accèdent au réseau.

L’efficacité d’un pare-feu périmétrique dépend de sa capacité à discerner la nature des paquets de données. Pour déterminer leur intention, il examine les informations d’en-tête et la charge utile de chaque paquet. Cette analyse minutieuse permet d’identifier d’éventuelles menaces, comme la présence d’un malware ou les signaux faibles d’une cyberattaque, et facilite le déploiement de mesures préventives.

Le pare-feu périmétrique peut surveiller le trafic interne, qui transite entre les utilisateurs, les équipements et les systèmes au sein du réseau, et le trafic externe, qui provient d’Internet. À l’heure où les menaces web continuent de s’intensifier, la gestion du trafic externe constitue l’une des fonctions essentielles de ces pare-feu.

Au fil du temps, les avancées technologiques ont redéfini l’architecture des pare-feu périmétriques. L’émergence des pare-feu nouvelle génération (NGFW) reflète cette évolution. En plus du filtrage des paquets et de l’inspection avec état, les NGFW ajoutent des fonctions de sécurité telles que l’inspection approfondie des paquets et des mécanismes de détection/prévention des intrusions. Ils améliorent ainsi les défenses et assurent la protection continue des réseaux privés.

Types de pare-feu par méthode de filtrage des données

Un pare-feu nouvelle génération (NGFW) développe et étend les capacités des pare-feu traditionnels pour offrir une solution de sécurité plus complète. Contrairement aux outils classiques, qui se concentrent surtout sur l’inspection avec état, les NGFW intègrent des fonctionnalités supplémentaires qui permettent de comprendre et de contrôler le trafic applicatif, d’intégrer des mécanismes de prévention des intrusions et d’exploiter la CTI issue de sources cloud. Ces évolutions assurent une inspection approfondie des paquets de données, en tenant compte des nuances complexes qui caractérisent les cybermenaces actuelles.

Au-delà du contrôle des accès, les NGFW sont aussi capables de répondre aux nouveaux défis liés aux malwares avancés et aux attaques sophistiquées sur la couche applicative. Ils inspectent les données en profondeur, en examinant la nature du trafic et en identifiant les schémas symptomatiques d’un problème de cybersécurité. L’intégration directe des sources de Threat Intelligence leur permet de rester au fait des derniers vecteurs d’attaque et de maintenir leur efficacité face à l’évolution des menaces.

L’émergence des NGFW représente une avancée majeure. En combinant les attributs des pare-feu traditionnels avec des fonctionnalités de sécurité de pointe, les NGFW offrent une ligne de défense à la fois solide et polyvalente. Leur capacité à opérer sur la couche applicative et à intégrer des mécanismes de protection additionnels en fait une arme indispensable pour protéger les réseaux d’entreprise contre les attaques frontales et les menaces furtives.

Pare-feu de filtrage des paquets

Les pare-feu de filtrage des paquets opèrent sur la couche réseau pour réguler le flux des paquets de données entre les réseaux. Ils s’appuient sur des règles prédéfinies qui évaluent les attributs spécifiques des paquets, notamment leurs adresses IP source et cible, les ports et les protocoles. Si ces attributs correspondent aux règles établies, le paquet est alors autorisé. Dans le cas contraire, il est bloqué.

Les pare-feu de filtrage des paquets se déclinent en plusieurs catégories : statiques, dynamiques, sans état et avec état.

Passerelle de niveau circuit

Une passerelle de niveau circuit fonctionne principalement sur la couche session du modèle OSI. Elle supervise et valide la négociation (handshake) entre les paquets, spécifiquement pour les connexions TCP et UDP. En analysant ce processus ainsi que les adresses IP associées aux paquets, ce pare-feu identifie les flux légitimes et empêche les accès non autorisés. Pour vérifier que le trafic respecte les règles, la passerelle étudie essentiellement les informations d’en-tête, sans se pencher sur le contenu réel des paquets de données.

Lorsqu’un utilisateur souhaite se connecter à un hôte distant, la passerelle établit un circuit, c’est-à-dire une connexion virtuelle entre l’utilisateur et l’hôte. Elle supervise ensuite le trafic qui traverse ce circuit. Elle vérifie que le trafic correspond à une connexion déjà établie, en autorisant uniquement le trafic approuvé. Si les paquets de données respectent ces critères, le pare-feu ouvre une connexion en permettant soit au protocole TCP, soit au protocole UDP de communiquer avec le serveur de destination au nom de l’utilisateur. À défaut, la passerelle refuse la connexion, ce qui met un terme à la session.

Les passerelles de niveau circuit se distinguent par leur simplicité de conception et d’implémentation. Comme elles ne sont pas conçues pour comprendre ou interpréter les protocoles applicatifs, elles sont souvent faciles à déployer. La configuration avec passerelle de niveau circuit se distingue des fonctionnalités basiques de forwarding de ports en ce sens que le client reconnaît un système intermédiaire, ce qui permet d’effectuer des opérations plus complètes.

Pare-feu d’applications web (WAF)

Un pare-feu d’applications web, ou WAF (Web Application Firewall), offre une couche de protection dédiée aux applications web, aux serveurs web et aux API. Il examine et filtre le trafic HTTP pour protéger les applications web des menaces telles que les scripts intersites (XSS), les injections SQL et les inclusions de fichiers, en opérant spécifiquement sur la couche 7 (applicative).

Placés en amont des applications web, les WAF font office de proxys inversés. Cela signifie qu’ils interceptent et inspectent les requêtes transmises aux applications web pour s’assurer que seuls les flux légitimes sont autorisés. Le trafic suspect ou malveillant est immédiatement bloqué afin de prévenir d’éventuelles attaques. Cette architecture renforce la sécurité des applications web et les protège d’une exposition directe aux menaces d’Internet.

Pour assurer leur efficacité, les WAF utilisent des politiques, ou des ensembles de règles, qui les aident à différencier les flux inoffensifs du trafic potentiellement malveillant. Il est possible d’ajuster rapidement ces politiques pour répondre immédiatement aux menaces émergentes et aux nouveaux schémas d’attaque. D’où l’importance d’effectuer des mises à jour régulières.

Qu’est-ce qu’un WAF ? | Éclairages sur les pare-feu d’applications web

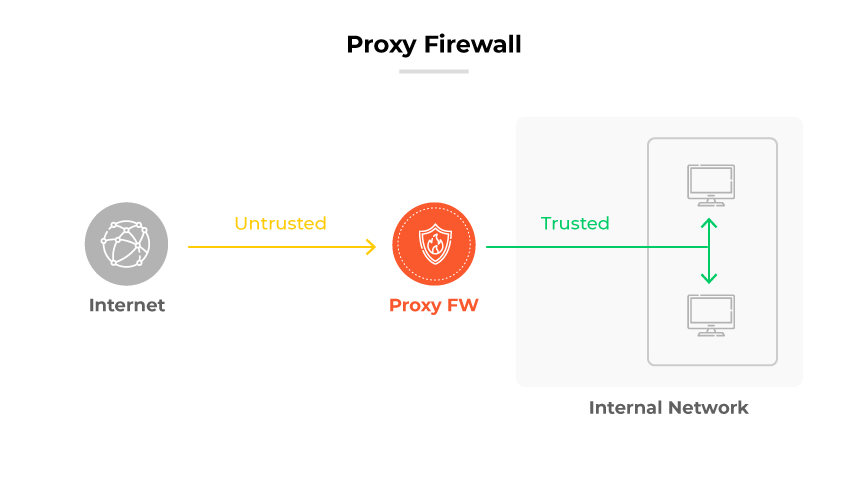

Pare-feu proxy

Un pare-feu proxy opère sur la couche applicative et constitue un mécanisme de défense vital pour les réseaux. Ce pare-feu, qu’on appelle aussi pare-feu d’applications ou pare-feu de passerelle, agit principalement en tant qu’intermédiaire : son rôle consiste à filtrer les messages entre des systèmes informatiques et des serveurs externes afin de protéger les ressources réseau des cybermenaces.

Contrairement aux solutions traditionnelles, les pare-feu proxys inspectent en profondeur le trafic des protocoles applicatifs. Ils passent à la loupe les flux entrant et sortant du réseau pour détecter les signes éventuels d’une cyberattaque ou d’un malware. Ces pare-feu utilisent leurs propres adresses IP : Il protège ainsi le réseau interne de toute tentative d’accès par des réseaux externes.

Les pare-feu proxys fonctionnent de manière simple, mais efficace. Les ordinateurs d’un réseau se connectent à Internet en utilisant le proxy comme passerelle. Lorsqu’un utilisateur tente d’accéder à un site web ou un service externe, sa requête est interceptée par le pare-feu. Celui-ci évalue alors la requête par rapport aux politiques définies. Si elle est jugée conforme, une connexion est établie au nom de l’utilisateur. Grâce à cette méthode, seules les connexions approuvées et inoffensives sont acceptées.

Pare-feu d’inspection avec état

Les pare-feu d’inspection avec état représentent un élément central de la surveillance active des connexions réseau. En assurant un traçage de ces connexions, ils analysent le contexte du trafic entrant et sortant pour garantir que seuls les paquets de données inoffensifs traversent le réseau. Le rôle principal de ces pare-feu, situés sur les couches 3 et 4 du modèle OSI, consiste à filtrer le trafic selon son état et le contexte. Cette approche offre une méthode plus rigoureuse qu’une simple protection au niveau des paquets, car elle comprend le contexte élargi des échanges de données.

De fait, ces pare-feu inspectent le contenu de chaque paquet de données pour déterminer s’il correspond aux attributs d’une connexion sécurisée. Si tel est le cas, les données sont autorisées à transiter. Mais lorsque des différences sont détectées, le paquet est soumis à des contrôles de politiques visant à évaluer sa sécurité.

Prenons un exemple concret : l’interaction entre le protocole TCP et un pare-feu d’inspection avec état. Le protocole TCP permet l’envoi et la réception simultanés de données et utilise un processus de négociation en trois temps (SYN, SYN-ACK et ACK) pour établir une connexion. Le pare-feu avec état utilise ce processus pour identifier les menaces en examinant le contenu du paquet durant la négociation. En cas de risque, par exemple des sources ou des destinations suspectes, le pare-feu rejette immédiatement les données. Grâce à cette approche, seules les connexions légitimes et sécurisées sont maintenues.

Pare-feu L3 vs pare-feu L7

Un pare-feu L3 s’exécute sur la couche réseau du modèle OSI. Son rôle consiste principalement à filtrer le trafic selon des paramètres spécifiques (adresses IP, numéros de ports, protocoles, etc.). En ce sens, il se rapproche du fonctionnement d’un routeur. Ces pare-feu offrent une couverture efficace et étendue, qui protège le réseau en autorisant ou en refusant les paquets en fonction de la source et de la destination.

Un pare-feu L7 fonctionne quant à lui sur la couche applicative. Son avantage principal réside dans sa capacité à inspecter en profondeur le contenu des paquets de données. Cette analyse lui permet de distinguer le trafic applicatif inoffensif du trafic malveillant, et de bloquer les menaces telles que les injections SQL et d’autres attaques visant la couche applicative.

Ces deux types de pare-feu apportent chacun des avantages uniques en matière de sécurité réseau. Là où les pare-feu L3 fournissent un filtrage large et rapide, les pare-feu L7 examinent les détails complexes des données pour garantir une protection plus pointue. Les deux sont donc complémentaires et peuvent être implémentés dans le cadre d’une stratégie de défense en profondeur garante d’une sécurité optimale.

Comment choisir le pare-feu adapté à votre réseau d’entreprise ?

Le choix du pare-feu optimal requiert une bonne compréhension de l’architecture réseau, des ressources à protéger et des besoins métiers spécifiques de l’entreprise.

Commencez par définir les objectifs techniques du pare-feu. Déterminez si votre réseau nécessite une solution complète, ou si un pare-feu plus simple est suffisant. Il est essentiel de prendre en considération le type de réseau, l’importance des assets à protéger, le budget et le volume de trafic attendu. Évaluez les capacités d’intégration des pare-feu que vous envisagez d’implémenter dans votre infrastructure existante. Enfin, n’oubliez pas les exigences réglementaires et les lois sur la protection des données.

Questions fréquentes sur les types de pare-feu

- Les pare-feu basés sur le réseau sont déployés à la frontière entre un réseau privé et un réseau public (dans la plupart des cas, Internet). Vous pouvez les déployer sous forme d’équipements matériels, d’applications logicielles ou d’une combinaison des deux. Leur rôle consiste à protéger l’ensemble du réseau en surveillant et contrôlant le trafic réseau entrant et sortant.

- Les pare-feu basés sur l’hôte s’installent sur des appareils ou serveurs individuels, peu importe le réseau auquel ils se connectent. Ils ne protègent que l’équipement sur lequel ils sont installés. La plupart des systèmes d’exploitation modernes intègrent nativement des pare-feu basés sur l’hôte.

- Pare-feu de filtrage des paquets : ils opèrent au niveau du réseau et utilisent des règles pour autoriser ou bloquer les données selon les adresses IP source/de destination, les ports et les protocoles.

- Pare-feu d’inspection avec état : on les appelle aussi pare-feu de filtrage des paquets dynamiques. Ils inspectent les paquets, surveillent les sessions actives et déterminent si le paquet fait partie d’une connexion établie.

- Pare-feu proxy : ils opèrent sur la couche applicative et font office d’intermédiaires entre les utilisateurs et les services auxquels ils souhaitent accéder. Les pare-feu proxys filtrent le trafic en vérifiant que les données entrantes proviennent d’une source légitime.

- Pare-feu réseau

- Pare-feu basé sur l’hôte

- Pare-feu matériel

- Pare-feu logiciel

- Pare-feu interne

- Pare-feu distribué

- Pare-feu périmétrique

- Pare-feu nouvelle génération (NGFW)

- Pare-feu de filtrage des paquets

- Passerelle de niveau circuit

- Pare-feu d’applications web (WAF)

- Pare-feu proxy

- Pare-feu d’inspection avec état

- Filtrage de paquets : analyse le trafic selon les adresses IP, les numéros de ports et les protocoles.

- Inspection avec état : surveille les connexions actives et l’état du paquet pendant une session.

- Pare-feu proxys : servent d’intermédiaire et inspectent le contenu.

- Passerelles de niveau circuit : opèrent sur la couche session pour valider les connexions.

- Traduction d’adresses réseau (NAT) : modifie l’adresse des paquets.

- Inspection approfondie des paquets : examine en détail le contenu des paquets.

- Pare-feu nouvelle génération : intègrent des techniques telles que la prévention des intrusions.

- Filtrage DNS : régule le trafic en fonction des noms de domaines.

- Pare-feu de filtrage des paquets

- Pare-feu d’inspection avec état

- Pare-feu sur la couche applicative

- Pare-feu nouvelle génération (NGFW)

- Passerelles de niveau circuit

- Pare-feu logiciels

- Pare-feu matériels

- Pare-feu cloud