Visibilité centralisée sur l’écosystème d’ingénierie

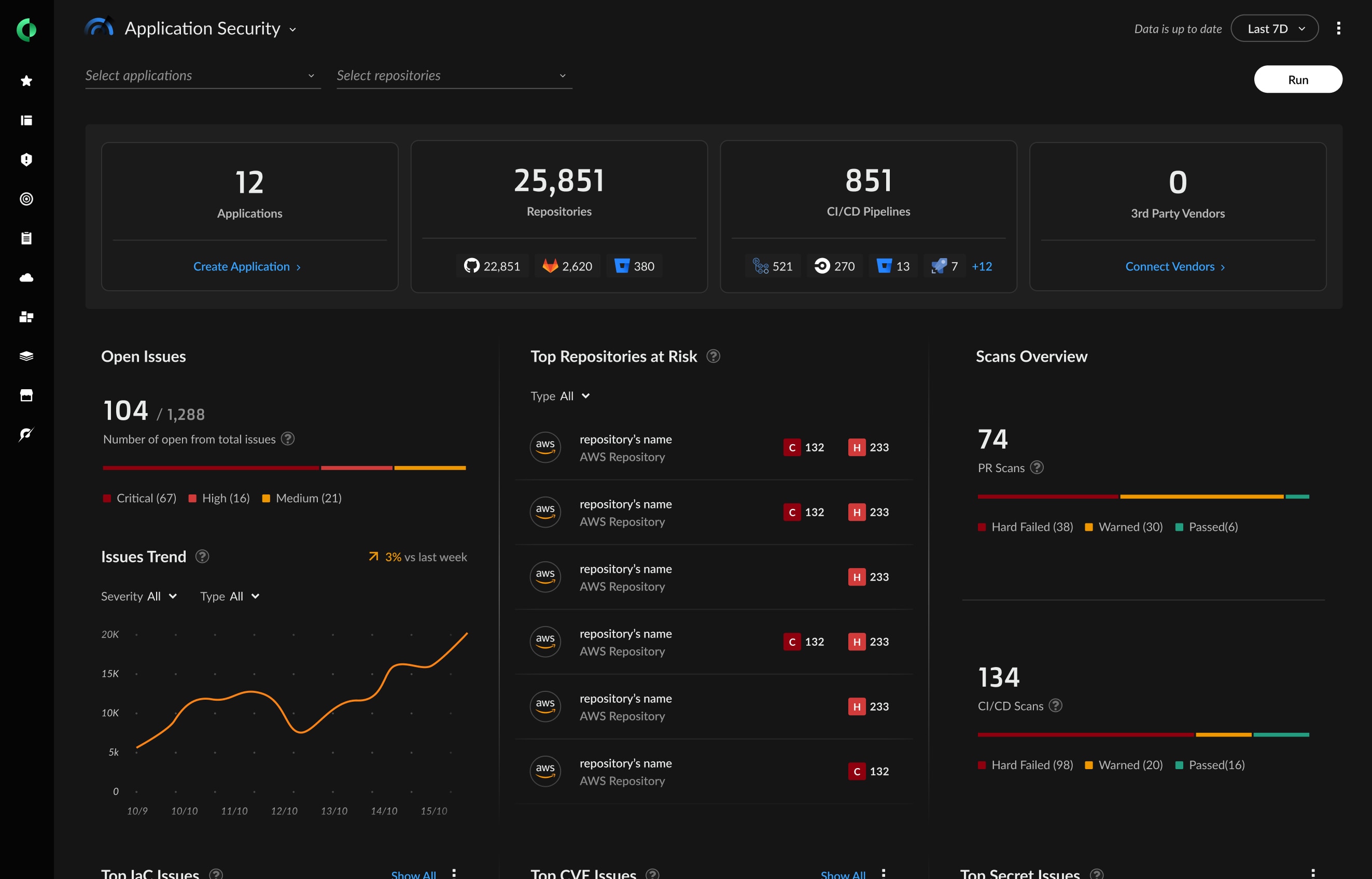

Face à un écosystème d’ingénierie cloud-native qui devient chaque jour plus complexe, les équipes AppSec peinent à obtenir la visibilité complète dont elles ont besoin pour accomplir leurs missions. La sécurisation de la supply chain logicielle commence par un inventaire complet des langages, des frameworks et des exécutables présents dans cet écosystème. Cortex Cloud fournit une vue unifiée sur l’ensemble des technologies utilisées et sur les risques qu’elles représentent pour la sécurité :

Analyse des langages et des dépôts de code avec une précision inégalée

Identifiez les risques de sécurité dans tous les types de code pour les langages les plus courants.

Corrélation des risques d’applications et d’infrastructure

Concentrez-vous sur les risques critiques exposés dans votre codebase, éliminez les faux positifs et priorisez les remédiations.

Visualisation de la supply chain logicielle

Dressez l’inventaire complet de vos pipelines CI/CD et des risques pour le code sur tout l’écosystème d’ingénierie.

Inventaire de votre supply chain logicielle

Générez une nomenclature des composants logiciels (SBOM) pour établir une traçabilité de toutes les sources de risque applicatif et pour mieux comprendre la physionomie de votre surface d’attaque.